au sommaire

Les virus et les micro-ordinateurs, quelques dates mémorables

Il ne s'agit là que de quelques exemples ; on aurait pu faire d'autres choix dans une liste malheureusement trop longue.

1 - Les débuts

- Le premier virus fut un virus pour AppleApple II, Elk Cloner en 1983 créé pour son amusement par Rich Skrenta qui avait alors 16 ans. C'était un virus non destructif mais qui finissait pas devenir gênant.

- Le premier virus pour PCPC disséminédisséminé, fut le virus Brain (1986) créé par les frères Alvi, de Lahore (Pakistan). Il s'agissait d'un virus destiné à limiter la copie illicite des logicielslogiciels vendus par les deux frères dans leur magasin Brain Computer Services. Le paradoxe est qu'il a été diffusé par l'intermédiaire de copies pirates de MS-DOSMS-DOS vendues par ce magasin aux touristes ! Ce virus modifiait le label de la disquettedisquette, et affichait un message invitant à prendre contact avec les auteurs pour obtenir l'antivirusantivirus.

- Début 1988 une revue canadienne décida de lancer une campagne de sensibilisation aux virus. Elle fit réaliser un virus sans danger présentant les caractéristiques suivantes : le virus ne possédait aucune fonction offensive ; il devait se déclencher le 2/3/88 (date anniversaire de la commercialisation du micro-ordinateurmicro-ordinateur MacIntoshMacIntosh II), afficher un message de paix universelle et se détruire. Malheureusement, ce virus contamina accidentellement une disquette utilisée pour la duplication de la version de démonstration d'un logiciel commercial connu et, bien que non dangereux, il se répandit dans plusieurs pays.

- Le virus Datacrime ou virus du vendredi 13 (13 octobre 1989) a fait l'objet d'une campagne d'alerte de la part d'un organisme de sécurité informatique des Pays-Bas début octobre 1989. Ce virus avait en effet été annoncé avant son déclenchement. Il a donné lieu, en France en particulier, à une campagne de presse hors de proportion avec l'importance de l'infection. Cette campagne a abouti en définitive à discréditer dans une certaine mesure ceux qui attiraient l'attention sur les risques présentés par les virus informatiques.

- La revue Soft et Micro distribue avec son numéro de mai 1991 une disquette de démonstration accidentellement contaminée dans des circonstances mal élucidées par le virus Frodo. Le virus devait se déclencher le 22 septembre, date de l'anniversaire de Frodo (en français Frodon, héros du Seigneur des Anneaux de J.R.R. Tolkien). Rapidement avertie, la revue retire la plupart des disquettes des points de vente et distribue gratuitement sur demande un antivirus spécifique. On estime toutefois que plus de 20 000 disquettes contaminées ont été diffusées et le virus Frodo a été très répandu en France dans les mois et années suivants. Il est considéré comme un modèle de virus furtif et a été un des plus perfectionné à son époque.

- En 1991 on découvre un nouveau virus qui devait effacer le disque durdisque dur des ordinateurs le 6 mars 1992 (date anniversaire de la naissance de Michel-AngeAnge, d'où son nom : Michaelangelo). Une campagne de presse hystérique, stimulée par certains experts (pas toujours désintéressés) prédit que 5 millions d'ordinateurs vont perdre leurs données. En fait seuls 10 000 à 20 000 cas ont été dénombrés, et là encore la presse s'est couverte de ridicule.

2 - Des virus récents

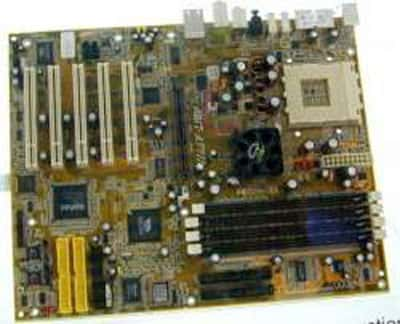

- 1998 est l'année d'apparition de Tchernobyl (alias CIH) un virus se déclenchant le 26 avril de chaque année (anniversaire de la catastrophe de la centrale nucléairecentrale nucléaire). Il efface alors le premier Mo du disque dur, mais surtout il modifie le contenu du BIOS. Dans beaucoup de cas cela implique le changement de la carte mèrecarte mère.

Les « virus » les plus nombreux actuellement sont des vers de mail. Rappelons qu'il faut généralement cliquer sur une pièce jointe pour que le ver/virus s'installe dans l'ordinateur. Toutefois certains d'entre eux peuvent s'exécuter spontanément dès qu'on lit le message si on utilise une version non mise à jour d'Outlook Express.

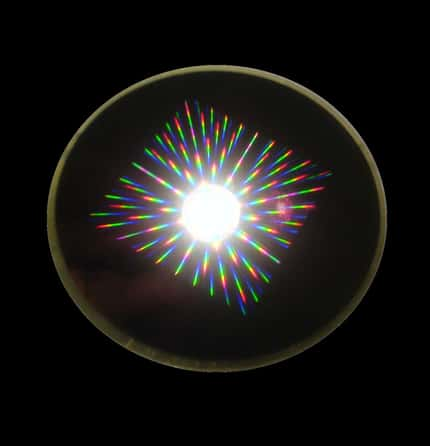

- Le premier ver de ce type a été Happy99 (apparu en janvier 99) qui se présentait comme un message de bonne année accompagné d'un fichier affichant un feu d'artifice quand on cliquait dessus. En réalité cette opération installait le ver qui avait la possibilité de s'envoyer lui-même à d'autres correspondants. Mais celui qui a fait le plus parler de lui est I love you en 2000. En effet les média se sont fait largement l'écho des nombreuses contaminationscontaminations dues à ce virus (connu aussi sous le nom Loveletter). Ce n'est pas le plus fréquent et il est facile à identifier mais il a une fâcheuse propriété : celle d'effacer le contenu de nombreux fichiers, les plus connus étant ceux d'extension .JPGJPG, MP2, MP3, .AVI. Il s'envoie lui-même en grand nombre aux adresses trouvées dans le carnet d'adresse d'Outlook Express.

Normalement cet écran est animé

1999 a vu également la diffusion d'un virus curieux : Melissa. Ce virus est un virus de macro classique affectant les documents Word, à une exception près : en s'activant il envoie par mail une copie du document infecté à 50 destinataires. Il se trouve donc à mi-chemin entre les virus classiques des années précédentes et les nouveaux vers de mail.

- En 2000 le ver Hybris, également connu sous le nom de Snow White ou Blanche-Neige a piégé de nombreuses victimes en leur laissant penser que le document attaché était une illustration coquine des aventures de Blanche-Neige et les sept nains. Ses diverses variantes provoquent des dommages variés. En général il envoie un message contaminé à chaque correspondant à qui vous envoyez un mail.

Affichage de Hybris, variante C - En réalité l'image est beaucoup plus grande et elle tourne. C'est assez hallucinant.

- L'année 2001 a été particulièrement féconde. Il n'est pas question de passer toutes ces bestioles en revue, mais de citer les plus connues. Par exemple Badtrans, Sircam, Nimda, Magistr (ou Magister) et la première version de Klez. Il a été signalé précédemment que Magistr :

1°) envoie des mails contaminés pour se propager en prélevant du texte sur votre ordinateur pour constituer le corps du message (ce qui peut avoir pour effet de diffuser des documents confidentiels présents sur votre ordinateur)

2°) va dans certains cas modifier le contenu du BIOS et de la CMOSCMOS, ce qui nécessite généralement le remplacement de la carte mère. Sur un ordinateur infecté par Magistr on peut voir, certains jours, les icônesicônes du bureau s'enfuir à l'approche du pointeur de la souris. Si ce signe apparaît il est urgent de désinfecter l'ordinateur avant la panne totale.

Le ver Code Red mérite une mention spéciale. C'est un ver qui ne se propage pas par le courrier, mais directement par InternetInternet. Il était conçu pour infecter dans certaines conditions les serveursserveurs Web MicrosoftMicrosoft (connus sous le nom IIS, Internet Information Server) en utilisant une faille non corrigée à l'époque. Chaque serveur contaminé envoie vers des adresses aléatoires des requêtesrequêtes sur le port 80 (celui qui est utilisé par tous les serveurs Web). S'il obtient une réponse à cette adresse le ver va essayer de contaminer la nouvelle machine (technique de scan aléatoire du réseau Internet). Les conséquences sont multiples : activité excessive du serveur dont les performances se dégradent, encombrement du réseau par un trafic parasiteparasite, dégradation des pages hébergés sur le serveur.

Le ver ayant fait son apparition en Juillet 2001, l'attaque s'est déroulée principalement sur juillet et août et plus de 250000 serveurs semblent avoir été victimes de Code Red dès le mois de juillet. Un nombre non négligeable de responsables de réseau n'ont découvert le problème qu'au retour de vacances.

- 2002 a vu l'apparition de diverses variante de Klez, en particulier Klez.H, toujours très actif et Bugbear, encore fréquemment rencontré.

- En 2003 la vedette des vers de mail a été Swen (ou Gibe), précédé par Dumaru. Ces deux vers se font passer pour des messages de Microsoft qui proposent un correctif à installer sur l'ordinateur. Bien entendu Microsoft n'envoie jamais de correctif ou d'information par mail, et le prétendu correctif attaché au message est le ver lui-même. Ce ver peut s'installer de lui-même avec des versions non mises à jour d'Outlook Express, sinon il s'installe si on clique sur la pièce jointe. Ce qui a fait le succès de Swen, c'est qu'il imite parfaitement un message de Microsoft si on affiche les mails en mode HTMLHTML.

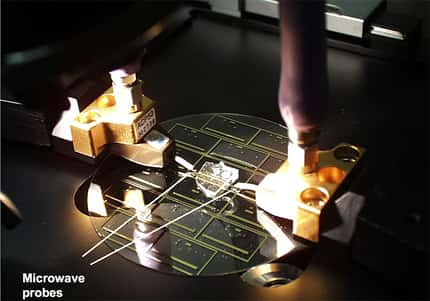

Capture d'écran réduite

Le ver Sobig a été aussi très actif. Dans sa forme initiale (Sobig.A) expéditeur était big@boss.com. Pour tout dire il fallait être bien naïf pour se laisser abuser par un message provenant d'une telle adresse ! Mais les versions suivantes (en particulier Sobig.F) utilisent d'autres adresses. La stratégie complexe de Sobig sera vue page suivante.

Deux mentions spéciales pour l'année 2003 :

- Votre ordinateur s'éteint tout seul ?

Le ver Blaster (encore appelé Lovesan, ou Poza). C'est un ver qui se transmet directement par Internet car il exploite une faille maintenant corrigée (si vous êtes à jour) du service RPC de Windows (c'est le service qui permet les communications à distance). Ce ver a la particularité de programmer l'extinction automatique de l'ordinateur au grand désespoir de l'utilisateur car il est pratiquement impossible de l'empêcher.

- Internet s'effondre le 25 janvier 2003

L'autre mention spéciale concerne le ver Slammer (ou Sapphire). Ce ver est remarquable à plusieurs titres. Tout d'abord il exploitait une faille du système de base de donnéesbase de données SQLSQL Server de Microsoft. Cette faille avait fait l'objet d'un correctif plusieurs mois auparavant mais, bien que SQL Server soit employé presque exclusivement en milieu professionnel, beaucoup d'organismes n'avaient pas appliqué le correctif. Deuxième caractéristique : le ver ne contenait aucune fonction agressive, se propageait uniquement au travers du réseau Internet, résidait dans la mémoire de l'ordinateur victime sans s'enregistrer dans le disque dur et sa taille n'était que de 376 octetsoctets !

Malgré cette taille ridicule Slammer a provoqué une véritable catastrophe. La raison de cette catastrophe est que Slammer générait à grande vitesse des adresses IPadresses IP aléatoires vers lesquelles il s'envoyait (dans l'espoir qu'à cette adresse il y aurait peut-être un ordinateur utilisant SQL Server). C'est une technique de scan du réseau un peu comparable à celle de Code Red, mais à peu près 100 fois plus efficace. En raison de la conception du ver la fréquence d'envoi n'était limitée que par la vitesse des connexions et des fréquences de 26000 scans/secondes ont été observées. On comprend que malgré la taille très faible du paquetpaquet envoyé des segments entiers de réseau ont pu être saturés.

Ce n'est probablement pas un hasard si le ver a été lancé sur Internet un week-end, c'est-à-dire à un moment où la plupart des responsables et techniciens réseaux n'étaient pas disponibles. L'attaque a débuté vers 5h30 (temps universel) le samedi 25 juin 2003, peut-être en Asie du sud-est et spécialement en Corée (ce qui correspond à 14h30 pour ce pays) mais l'origine est difficile à certifier en raison de la rapiditérapidité de la propagation. Dans la première minute le nombre de postes infectés doubla toutes les 8,5 secondes ce qui multiplia exponentiellement le nombre d'attaques. Au bout de 3 minutes le ver atteignit son taux maximum de scan sur le réseau mondial (plus de 55 millions par seconde !). La plupart des machines vulnérables du monde entier ont été infectées dans les 10 premières minutes, mais elles ont continué à scanner le réseau avec la même intensité. La carte des infections montre qu'au bout de 30 minutes l'Asie du sud-est, toute l'Europe et la quasi-totalité des États-Unis étaient totalement contaminés. Le réseau coréen s'effondra totalement avec des conséquences catastrophiques, en particulier pour des établissements bancaires. La plupart des axes principaux du réseau Internet (backbonebackbone, dans le jargon des spécialistes) arrivèrent tant bien que mal à maintenir leur connectivité, mais de très nombreux pans du réseau furent complètement paralysés.

Témoignage personnel : tout le réseau universitaire de Bordeaux repose sur une architecture de fibre optiquefibre optique gigabit et il est relié au réseau à haut débitdébit interuniversitaire RENATERRENATER (une des mailles les plus importantes d'Internet au niveau français). On dispose donc dans l'université de conditions qui relèguent presque l'ADSLADSL au niveau des outils préhistoriques. Pourtant l'accès à l'Internet a été impossible pendant pratiquement tout le week-end. La situation n'est revenue normale que le lundi.

La solution était pourtant simple : il suffisait, au niveau des routeursrouteurs principaux des réseaux, de fermer le port UDP 1434 (celui qui permet de communiquer avec SQL Server), d'éteindre les machines contaminées et de les relancer (et bien entendu d'appliquer le correctif qui existait depuis longtemps). Le ver étant uniquement en mémoire centrale, tout rentrait dans l'ordre. Mais, compte tenu du week-end, du nombre d'ordinateurs à identifier, du nombre de routeurs à programmer, des problèmes de décalage horaire, cela a pris du temps et on a frôlé la catastrophe mondiale (sans parler de catastrophes locales bien réelles). Heureusement le ver ne contenait aucune fonction de destruction !