au sommaire

Petya est le nom donné à un rançongiciel (en anglais ransomware) qui a servi pour deux attaques n'ayant aucun rapport entre elles.

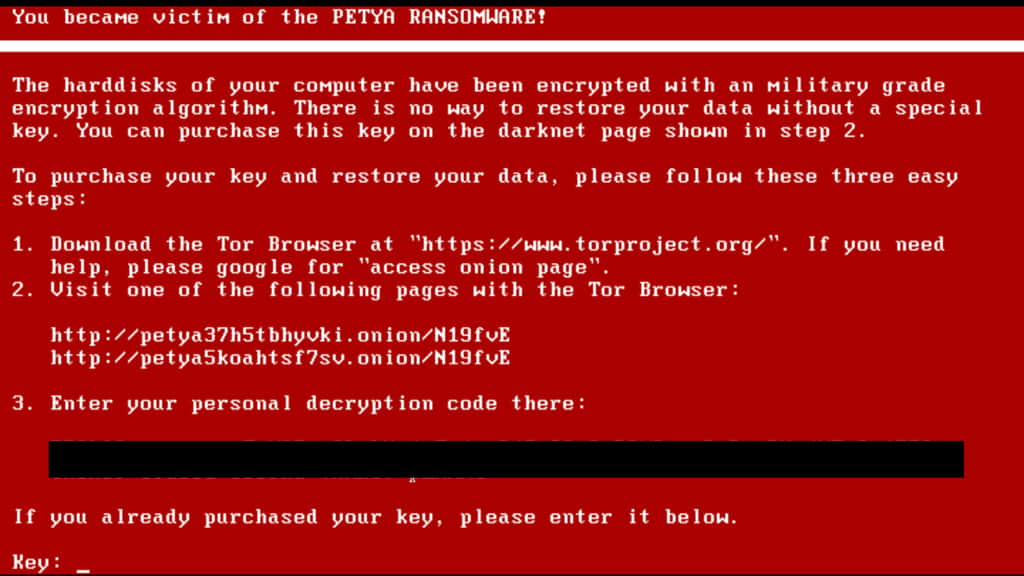

Lors de la première attaque, en mars 2016, le ransomware Petya piégeait ses victimes en détournant le service de partage de fichiers Dropbox avant de chiffrer l'intégralité du disque dur puis de réclamer une somme en bitcoins équivalente à près de 400 euros. Les experts ayant trouvé une parade, ce rançongiciel fut relancé début 2017 sous le nom de Petrwap.

En juin 2017, une attaque de très grande ampleur a explosé un peu partout dans le monde. Bien que le ransomware employé se nommait à nouveau Petya, les chercheurs en sécurité ont réalisé assez rapidement qu'il s'agissait d'une version différente et beaucoup plus sophistiquée s'attaquant à toutes les versions de Windows. En l'espace de quelques heures, plusieurs milliers d'ordinateurs furent touchés dans 65 pays, dont la France.

La cible principale du rançongiciel Petya de juin 2017 était de grandes entreprises, parmi lesquelles Saint-Gobain, le groupe Auchan, la banque BNP Paribas, mais aussi la SNCF. À l'étranger, les compagnies russes Rosneft (pétrolepétrole) et Evraz (mine et sidérurgie), le géant du transport maritime et de la logistique Maersk (Danemark), le groupe agroalimentaire Mondelez (États-Unis), l'agence de marketing WPP (Royaume-Uni) font partie des victimes.

Petya, un rançongiciel utilisant deux outils d'espionnage de la NSA

Techniquement, Petya démontre une complexité élevée. Le ransomware s'empare des données que contient le disque dur en utilisant un chiffrement fort AES 128 et RSARSA 2048 puis il provoque un redémarrage de la machine dont il prend le contrôle total. C'est alors qu'il réclame une rançon de 300 dollars payable en bitcoins.

Pour infecter les ordinateurs, Petya se sert de deux outils développés par la National Security Agency (NSA), l'agence de renseignement des États-Unis, pour exploiter des failles de sécurité Windows :

- EternalBlue (déjà utilisé par le rançongiciel WannaCryWannaCry) ;

- EternalRomance.

Les failles en question ont fait l'objet de correctifs diffusés par MicrosoftMicrosoft mais qui n'ont pas été déployés par les entreprises ciblées. Une fois installé sur une machine, Petya se propage au réseau informatiqueréseau informatique en récupérant les identifiants et mots de passemots de passe administrateur. Il peut aussi proliférer via les ports de communication TCP 139 et 445.

Virus : Petya ne serait pas un ransomware mais un wiper

Malgré cette propagation internationale, il semblerait que Petya visait d'abord l'Ukraine, que les experts considèrent comme l'épicentreépicentre de l'attaque. L'analyse du rançongiciel les a rapidement conduits à la conclusion que Petya ne serait pas un ransomware mais un wiper (du verbe anglais to wipe qui veut dire « nettoyer » ou « effacer »), un virus dont le seul but est de détruire purement et simplement les données et de rendre les systèmes inopérants.

Selon les spécialistes, l'utilisation du nom Petya aurait pour objectif de détourner l'attention médiatique sur le thème du ransomware afin de cacher la réalité d'une cyberattaquecyberattaque commanditée par un État. L'Ukraine a accusé la Russie d'avoir orchestré cette attaque, sans qu'aucune preuve tangible ne soit venu étayer ces accusations.