Selon les travaux menés conjointement par des chercheurs de deux universités, des millions de véhicules des marques Toyota, Hyundai et Kia disposent de systèmes antivol aussi vulnérables que ceux des années 1980.

au sommaire

À Lille, fin janvier lors du Forum international de la cybersécurité, Futura avait rencontré Gaël Musquet, un hacker membre du collectif YesWeHack. Il s'inquiétait alors du manque d'investissement des industriels de l'automobileautomobile dans la cybersécurité. Pour lui, sur la plupart des véhicules les vulnérabilités sont nombreuses et les constructeurs semblent totalement ignorer le sujet. Et l'actualité donne encore une fois raison à ce spécialiste qui sait détourner avec peu de moyens les systèmes d'assistance des voitures pour les transformer en véhicule 100 % autonome. Ainsi, chez Toyota, Kia et Hyundai, des millions de véhicules pourraient être facilement dérobés par des voleurs malins équipés d'un simple lecteur-émetteur bon marché déniché sur e-Bay. Avec lui, il est possible de cloner très facilement le système de verrouillage et de démarrage par clé en raison d'une énorme vulnérabilité chez ces marques.

La faiblesse provient de l'utilisation de la puce exploitée par ces marques pour protéger les véhicules du vol. Il s'agit de la DST80 de Texas Instruments que l'on peut facilement trouver sur le Web. Des chercheurs de l'université de Birmingham (Royaume-Uni) et de KU Leuven (Belgique), souhaitant sensibiliser les constructeurs sur la préventionprévention du vol de véhicules ont montré qu'avec leurs petits boîtiers, ils sont parvenus très rapidement à récupérer le code de chiffrement des clés fonctionnant avec ce système. La vulnérabilité ne provient pas vraiment du DST80, mais plutôt de la façon dont les constructeurs ont généré leurs clés de chiffrement avec lui. Selon les chercheurs, les codes sont rudimentaires.

Un code de chiffrement trop faible

Ainsi, Toyota reprend le numéro de série du véhicule qui est lui-même transmis par ondes radio sans aucun chiffrement. Pour les deux autres marques, ce chiffrement est aléatoire mais limité à 24 bits. Un niveau faible par rapport aux capacités de la puce DST80 qui peut pourtant générer ces caractères sur 80 bits.

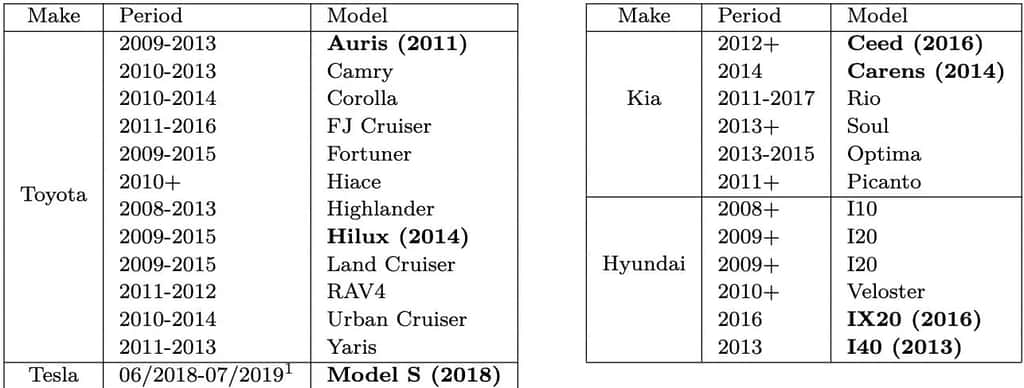

Au final, le professeur Flavio Garcia de l'université de Birmingham considère que les constructeurs réduisent le niveau de sécurité à ce qu'il était dans les années 1980. Dans la liste fournie par les chercheurs, on retrouve des modèles commercialisés depuis 2008 et jusqu'en 2016. La Model S de TeslaTesla produite entre juin 2018 et juillet 2019 était également concernée, mais le constructeur a corrigé le tir l'année dernière avec une mise à jour.

Le magazine Wired a contacté les trois constructeurs dont les véhicules sont vulnérables. Toyota a avoué que le niveau de sécurité était certes faible, mais que la méthode employée par les chercheurs était compliquée à exploiter par des voleurs. Il faut en effet d'abord cloner la clé de contact en étant à proximité immédiate, et sans la clé il reste difficile de déverrouiller le barillet de l'auto. Ceci dit, les chercheurs expliquent que les vieilles méthodes des voleurs fonctionnent toujours avec ces systèmes de barillets. Le constructeur a ajouté que cette faille ne concerne que les véhicules datant d'avant 2014.

De son côté, Hyundai s'est défaussé en expliquant qu'aucun des modèles incriminés n'est commercialisé aux États-Unis, ce qui ne présente un argument que pour le seul territoire en question. Kia n'a pas daigné communiquer sur le sujet. Dans tous les cas, alors que les constructeurs redoublent d'efforts pour renforcer la sécurité sur la route avec des véhicules toujours plus connectés, l'insécurité viendra certainement du côté des hackers.

Ce qu’il faut

retenir

- Des millions de véhicules chez Toyota, Hyundai et Kia peuvent être volés facilement.

- Les codes des clés de contact sont faibles et peuvent être trouvés rapidement.

- Les constructeurs automobiles ne cherchent pas à combler ces vulnérabilités.