au sommaire

Dans la saga Star Wars, l’Étoile de la Mort est présentée comme l’arme ultime avec laquelle l’Empire veut asseoir sa domination. L’éditeur Kaspersky n’hésite à pas à reprendre cette image pour qualifier la dangerosité du groupe de cyber-attaque Equation. © Kasperky Labs

« L'ÉtoileÉtoile de la Mort de la galaxiegalaxie du malware » : voici comment l'éditeur de solutions de sécurité Kaspersky décrit le groupe de hackers dont il a dévoilé l'existence à l'occasion d'une conférence à Cancún (Mexique). Baptisé groupe Equation, il serait de « l'un des groupes de cyber-attaque les plus sophistiqués au monde ».

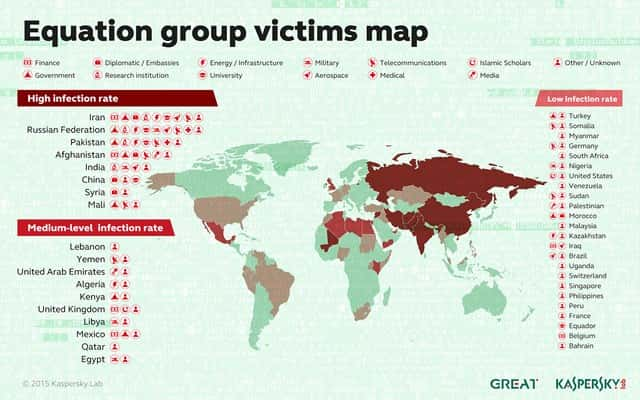

Spécialisée dans le cyberespionnage, cette entité opère depuis 2001, et peut-être même depuis 1996, à l'aide de malwares dont la complexité et la sophistication seraient supérieures au redoutable cheval de Troie Regin. Ces hackers ont notamment exploité deux vulnérabilités zero-dayzero-day (c'est-à-dire qui ne sont pas connues de l'éditeur ou pas corrigées) identifiées dans le ver Stuxnet bien avant que ce dernier ne soit déployé. Selon l'éditeur russe, plusieurs dizaines de milliers de victimes ont été la cible d'Equation dans plus de trente pays dont les États-Unis, la Chine, la Russie, l'Inde, le Brésil, de nombreux pays européens dont la France, ainsi que des nations africaines (Somalie, Libye, Yémen, Soudan), du Moyen-Orient (Iran, Irak, Liban, Palestine, Syrie) et d'Asie (Hong-Kong, Singapour, Malaisie).

Voici la carte illustrant l’activité du groupe Equation par pays et secteurs. La couleur marron indique les pays où le taux d’infection avec les malwares identifiés est le plus élevé. Le rouge foncé concerne les pays où le taux d’infection est qualifié de modéré. Le rouge clair concerne les pays où le taux d’infection est bas. La France, l’Allemagne ou encore les États-Unis figurent dans ce dernier groupe. © Kaspersky

Au moins sept failles de sécurité exploitées

Les attaques ont visé des entreprises et des entités gouvernementales travaillant dans des secteurs sensibles : télécommunications, nanotechnologies, nucléaire, aéronautique, énergies fossilesénergies fossiles, finance, défense, etc. Le groupe a utilisé un arsenal d'outils et de logiciels malveillantslogiciels malveillants, principalement des chevaux de Troiechevaux de Troie.

Kaspersky en a identifié un certain nombre et leur a donné les noms suivants : EquationLaser, EquationDrug, DoubleFantasy, TripleFantasy, Fanny et GrayFish. Les hackers exploitent au moins sept failles de sécurité dont quatre sont des vulnérabilités dites zero-day. Parmi ces « outils », celui intitulé Fanny retient l'attention pour sa capacité à s'attaquer aux systèmes informatiques air gap, c'est-à-dire totalement isolés de tout réseau physiquephysique ou sans fil. Il se propage via une clé USB infectée dans laquelle le ver crée une partition invisible qui contient les commandes de contrôle ainsi que les données dérobées. Lorsque la clé USB est insérée dans un ordinateur ayant accès à l'Internet, elle transmet ses données et reçoit de nouvelles commandes. Mais ce ver n'est pourtant pas le plus redoutable de la panoplie d'Equation...

Des similitudes avec les méthodes d'Edward Snowden

Les chercheurs sont tombés sur un outil à la fois fascinant par sa complexité et totalement effrayant par sa puissance. Il s'agit d'un module identifié sous le nom de « nls_933w.dll » grâce auquel les assaillants peuvent reprogrammer le microgiciel d'un disque durdisque dur ou SSDSSD. Il fonctionne avec plus d'une douzaine de marques de produits dont ceux de Western DigitalDigital, Maxtor, Samsung, IBMIBM, MicronMicron, Toshiba et Seagate. D'après Kaspersky, ce module crée un espace invisible sur le système de stockage qui résiste à un formatageformatage de niveau militaire. Les données dissimulées sont toujours disponibles pour l'assaillant, même après le formatage du disque dur et la réinstallation du système d’exploitation. Une fois qu'un disque dur ou SSD a été infecté, il est impossible de détecter ou de supprimer ce module malveillant.

Au vu de ces découvertes, la grande interrogation est de savoir pour qui opère ce groupe. Kaspersky ne donne pas de réponse directe à cette question mais ses précisions techniques livrent des indices. Certaines des méthodes employées par Equation présentent une similitude avec celles décrites par l'ex-analyste Edward Snowden pour dénoncer les agissements de la NSA. Presque tous les serveursserveurs et centres de commande déployés par Equation ont été fermés courant 2013. « La chose la plus effrayante à leur sujet est que nous n'avons aucun échantillon d'activité en 2014, a déclaré Costin Raiu, le directeur du GReAT (Global Research and Analysis Team) chez Kaspersky. Nous ne savons pas ce qu'ils ont fait en 2014, ce qui est très très inquiétant. »