au sommaire

- À lire aussi

Un cheval de Troie pour une vaste opération d'espionnage industriel

Qu'ont en commun un importateur de véhicules Volkswagen, une filiale de l'opérateur mobilemobile Orange, une entreprise de télévision câblée, un vendeur d'eau minéraleeau minérale, une chaîne de magasins de bricolage et un écrivain ? Ajoutons pour faire bonne mesure un quotidien d'information national et plusieurs très grandes entreprises, et ce curieux inventaire à la Prévert devient la liste des victimes de la plus importante affaire d'espionnage industriel mise à jour en Israël.

La police locale a arrêté dix-huit personnes accusées d'avoir participé à l'élaboration, la diffusiondiffusion ou l'utilisation d'une série de chevaux de Troiechevaux de Troie destinée à collecter des informations confidentielles chez la concurrence.

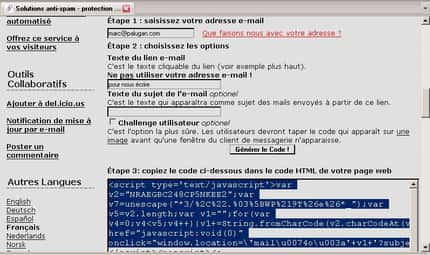

Les chevaux de Troie auraient été écrits pour le compte de trois des plus importantes sociétés privées d'investigation israéliennes par un couple d'expatriés basés en Angleterre. Il s'agissait de commandes spécifiques : pour environ 3000 euros pièce, le programmeur créait une version différente du parasiteparasite, adaptée à l'entreprise ciblée. Il l'envoyait ensuite par email ou sous la forme d'un CD-ROM piégé censé contenir une proposition d'affaire. Une fois le logiciel installé, il communiquait un login et un mot de passe à ses commanditaires, des détectives privés, afin qu'ils puissent s'y connecter et espionner le PC pour le compte de leurs clients.

Les enquêteurs ont découvert plusieurs dizaines de milliers de fichiers confidentiels appartenant aux victimes, stockés sur des serveurs FTPFTP situés en Israël et aux États-Unis.

Alors que l'attention des médias est généralement focalisée sur les épidémiesépidémies virales et leurs auteurs adolescents, le business de l'intrusion préfère, lui, une approche plus pragmatique : un code malicieux créé sur mesure et placé avec précision sur un poste de travail (ou un portable !) bien ciblé sera totalement contrôlable, difficilement identifiable et donc beaucoup plus efficace. Le placement du code malicieux peut avoir lieu par email comme c'était le cas ici (ou encore dans l'affaire du courtier en or Crown Gold ou de l'éditeur de jeu vidéo Valve Software), mais il peut aussi être déposé manuellement, par effraction ou tout simplement en entrant dans l'entreprise le plus naturellement du monde. Le contrôle d'accèscontrôle d'accès physiquephysique aux ordinateursordinateurs reste aujourd'hui encore le parent pauvre de la sécurité. Et en ce qui concerne les ordinateurs portables, c'est pire encore : la visite de chambres d'hôtel le soir, lorsque les cadres en goguette sont de sortie, ou encore l'ouverture "propre" des véhicules, sont un vrai business de l'ombre. Mais cette affaire israélienne prouve cependant que l'on peut encore piéger du beau monde avec un simple email...