au sommaire

- À lire aussi

Adeptes du WiFi, soignez vos mots de passe !

Les utilisateurs de points d'accès WiFiWiFi grand public vont devoir réviser leurs mots de passe : une attaque circule actuellement contre le protocole WPA, le standard utilisé pour chiffrer les communications sans-fil. Ainsi les adeptes du WiFi qui pensaient s'être débarrassés des faiblesses congénitales du WEP en passant à WPA seront ravis d'apprendre qu'un simple changement d'acronyme ne fait pas tout : encore faut-il bien choisir ses mots de passe.

Car il ne fait aucun doute que WPA est plus efficace que le vénérable WEP lorsqu'il s'agit de protéger le trafic d'un réseau sans-fil. Oui mais voilà : lorsqu'il est utilisé en mode Pre-Shared Key (à clé partagée), ce qui se trouve être le cas de tous les routeurs et points d'accès vendus au grand public et aux petites entreprises, WPA nécessite l'introduction d'une "phrase de passe". Celle-ci lui permet de dériver par la suite tous les mots de passe qui serviront à chiffrer le trafic. Et si cette phrase clé est mal choisie (trop courte ou composée de mots issus d'un dictionnaire), il est relativement facile de la découvrir à partir des données chiffrées qui circulent dans l'airair.

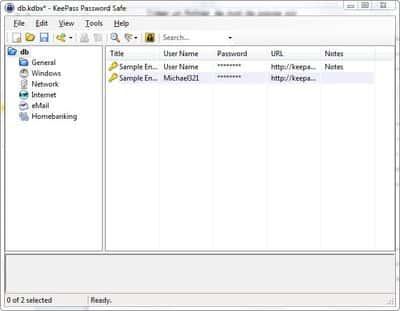

Il n'y a donc rien de bien nouveau jusque là : le protocole WPA n'est pas vulnérable en soi, seulement ses mauvaises mises en oeuvre. La nouveauté, en revanche, est la facilité avec laquelle il est désormais possible de tenter de casser le chiffrementchiffrement WPA grâce au "WPA Cracker", un outil qui vient d'être publié sur InternetInternet. Il suffit de lui soumettre l'enregistrement d'un trafic sans-fil chiffré (capturé à l'aide de l'un des nombreux sniffers WiFi qui fleurissent sur le net) et si la phrase-clé a mal été choisie, le trafic apparaîtra en clair. L'histoire ne précise cependant pas après combien de temps de calcul ni avec l'aide de quelles machines, car cela dépend grandement de la dite phrase. Mais WPA Cracker fonctionne sous LinuxLinux et ne nécessite pas de super-calculateur.

Pour se protéger contre une telle attaque, il n'y a qu'une solution : choisir une bonne phrase de passe. Elle devra comporter (beaucoup) plus de 20 caractères et surtout être composée d'un maximum de mots qui n'apparaissent pas dans un dictionnaire standard.

Du côté des bonnes nouvelles, la version 2 de WPA, ainsi que le WPA mis en oeuvre en conjonctionconjonction avec un serveurserveur d'authentificationauthentification, ne sont en revanche pas vulnérables à cette attaque.