En matièrematière de sécurité, Android défraie beaucoup plus souvent la chronique qu'iOS. Cela est en partie lié à une fragmentation du système d'exploitation mobilemobile open source de GoogleGoogle en de multiples versions et à la politique d'ouverture de l'écosystèmeécosystème d'applicationsapplications qui offrent beaucoup plus de possibilités à la propagation de logiciels malveillants. En maîtrisant toute la chaine de fabrication du matériel, le développement de la partie logicielle, et en imposant un strict contrôle sur la conception des applications et leurs possibilités d'interaction avec iOSiOS, AppleApple a bâti une forteresse. Et pourtant, nul n'est invulnérable...

Le géant californien vient en effet d'admettre que son magasin d'applications App StoreStore a été victime de sa première attaque de grande ampleur. Une porteporte-parole d'Apple a indiqué que plusieurs applications pour iPad et iPhone infectées par un malware avaient été retirées de l'App Store. Une opération de nettoyage qui fait suite aux révélations d'un expert en sécurité de la société Palo Alto Networks. Il a découvert 39 applications iOS contenant un malware nommé XcodeGhost, distribuées principalement par la version chinoise de l'Apple App Store. Il s'agit en fait d'une version modifiée de l'outil de développement Xcode qu'Apple met à disposition des développeurs pour créer des applications iOS et MacMac OS.

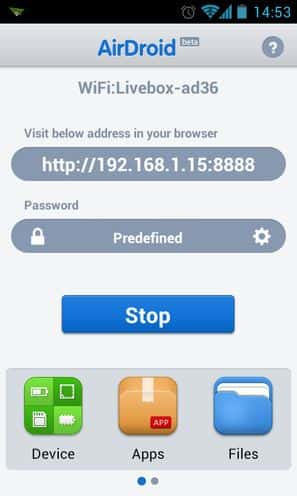

Une quarantaine d’applications infectées par un malware, du jamais vu sur l’App Store d’Apple ! Des hackers ont trouvé le moyen d’injecter un logiciel malveillant dans le kit logiciel Xcode que la firme à la pomme met à disposition des développeurs d’applications iOS et Mac OS. © Apple

Parmi les applications infectées figurent certains services très populaires en Chine, comme la messagerie instantanéemessagerie instantanée WeChat qui compte environ 500 millions d'utilisateurs, Didi Kuaidi, le service de véhicule avec chauffeur concurrent d'Uber ou encore le scanner de cartes de visite CamCard. XcodeGhost fonctionne en se connectant à un centre de commandement et de contrôle pour transmettre des informations sur le terminal. Il reçoit en retour des instructions pour afficher sur l'écran de la victime de fausses procédures de connexion demandant un identifiant et un mot de passemot de passe. Mais il peut aussi ouvrir des url pour aller récupérer d'autres virus ou encore lire et écrire dans le presse-papier.

Communication minimaliste du côté d’Apple

La firme chinoise spécialisée en sécurité Qihoo360 Technology, citée par Reuters, affirme pour sa part avoir découvert 344 applications iOS basées sur XcodeGhost. D'après l'analyse menée par Palo Alto SoftwareSoftware, cette attaque n'est pas le résultat de l'exploitation d'une faille de sécurité d'iOS, mais plutôt d'un opportunisme astucieux. Il s'avère que de nombreux développeurs basés en Chine préfèrent récupérer des copies du kit Xcode depuis des serveursserveurs locaux d'où le téléchargement se fait plus rapidement que depuis les serveurs Apple situés aux États-Unis. Pour pouvoir emprunter cette voie détournée, il fallait d'abord désactiver des fonctions de sécurité d'Apple qui auraient détecté l'usage d'une version non officielle de Xcode.

Toutes les versions vérolées XcodeGhost étaient hébergées sur des serveurs du géant chinois de l'InternetInternet Baidu. Elles ont depuis été supprimées, de même que tous les sites web destinés à recueillir les informations dérobées. Apple affirme avoir fait le ménage sur son App Store et dit travailler avec les développeurs concernés pour leur permettre de reconstruire leurs applications à partir d'une version saine d'Xcode. Une communication minimaliste qui se veut rassurante. Pas un mot sur le nombre de victimes de cette attaque ni depuis combien de temps ces applications piégées étaient présentes dans l'App Store. Difficile de croire, au vu de la popularité des applications concernées, que personne n'ait été touché...

Découvrez les comparatifs et guides d'achats Smartphones

Retrouvez tous nos articles sur la rubrique guides d'achat smartphone :

- Meilleurs Smartphones 2024 - Test et Comparatif

- Meilleurs Smartphones 5G 2024 - Test et Comparatif

- Meilleurs Smartphones Apple 2024 - Test et Comparatif

- Les meilleurs smartphones à moins de 800 € : lequel choisir en 2024 ?

- Les top smartphones haut de gamme à moins de 700 €

- Les meilleurs smartphones à moins de 600 € : lequel choisir en 2024 ?