En s'attaquant aux systèmes de protection de grands complexes industriels, les pirates peuvent causer des dommages mortels.

au sommaire

Les virus informatiques et autres malwares évoquent rarement l'idée d'un réel danger pour l'être humain. Ces mots désignent la plupart du temps des programmes qui affichent des publicités, envoient du courrier indésirablecourrier indésirable ou ralentissent les ordinateurs personnels. Cependant, il existe des programmes qui visent directement des sites industriels sensibles, comme Stuxnet découvert en 2010, qui aurait été développé par la NSA et Israël pour forcer l'arrêt du programme nucléaire iranien. En 2016, ce sont les virus Black Energy et CrashOverride qui ont attaqué les installations électriques en Ukraine.

Jusqu'à présent, les rares malwares qui ont attaqué les sites industriels n'ont pas cherché à faire de victimes, mais dernièrement un groupe inquiète les chercheurs avec des objectifs bien plus meurtriers. Le groupe de hackers Xenotime tente de compromettre des sites industriels plus dangereux, avec pour mission la destruction physiquephysique des installations. Le virus utilisé par le groupe a été découvert pour la première fois en 2017 dans la raffinerie Petro Rabigh en Arabie Saoudite. Le programme a été baptisé TritonTriton, ou Trisis.

Un virus qui s’attaque directement aux dispositifs de sécurité

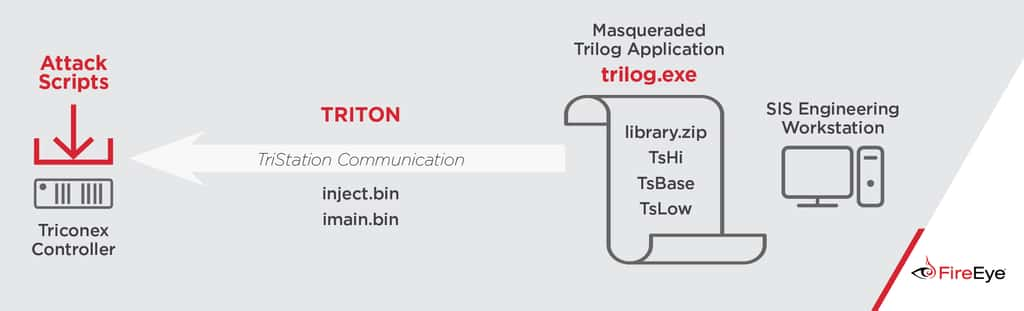

Une des particularités de Triton est de s'attaquer au système de sécurité Triconex de Schneider Electric. Ces automates sont conçus pour faire face aux défaillances ou aux pannes du système de production. Une telle attaque aurait pu permettre la libération de gazgaz de sulfuresulfure d'hydrogène, hautement toxique, ainsi que des explosions dues à des températures ou pressionspressions élevées. Des arrêts de fonctionnement inexpliqués ont permis de détecter Triton, ainsi que de nombreux autres malwares.

Une chance qui a certainement évité la catastrophe, mais les hackers ont probablement amélioré leur stratégie depuis. Cette infiltration, qui aurait pu passer inaperçue, ainsi que l'étendue des dégâts potentiels inquiètent beaucoup les spécialistes. D'autant plus que des tentatives d'intrusion ont été détectées notamment dans les raffineries et usines pétrochimiques aux États-Unis.

Une seconde victime et un mode opératoire

FireEye, une société de cybersécurité qui était intervenue en Arabie Saoudite, a déclaré lors d'un sommet organisé par Kaspersky, avoir été engagée en 2018 pour le compte d'une seconde victime qui n'a pas été nommée pour des raisons de confidentialité. Les experts ont pu donner des informations sur les attaques menées par Xenotime, qui serait lié au Kremlin. Le groupe a un mode opératoire qui rend la détection plus compliquée, car ils utilisent des programmes malveillants adaptés à chaque site visé. Pour cela, ils modifient des virus et malwares courants qui servent à contourner la sécurité et créer des portes dérobéesportes dérobées, voler des mots de passe et prendre le contrôle des systèmes.

Les hackers de Xenotime sont également très patients, et prennent beaucoup de temps pour infiltrer entièrement les installations. Le groupe opérerait depuis 2014, ce qui suggère qu'ils pourraient avoir implanté du code sous forme de bombe à retardement dans des sites industriels à travers le monde. Les industriels devront donc analyser toutes les installations utilisant le matériel Triconex, à la recherche de fichiers spécifiques ou de flux réseaux suspects.

Ce qu’il faut

retenir

- Les hackers de Xenotime ont créé Triton.

- Triton s’attaque aux systèmes de sécurité de sites industriels avec pour mission la destruction physique des installations.

- Il pourrait être une bombe à retardement dans des sites industriels à travers le monde.