Les notebooks de la marque Asus ont été victimes d'une attaque sophistiquée et discrète. Indétectable, le cheval de Troie employé s’installait de façon légitime sur les ordinateurs via les mises à jour officielles.

au sommaire

ShadowHammer... En français : le Marteau de l'Ombre, c'est le nom qu'a donné la société de sécurité informatique Symantec à un malware aussi discret que redoutable. Sa cible : les ordinateurs du Taïwanais Asus. Détecté à l'origine par le Russe Kaspersky dès janvier, le nuisible s'est introduit d'une façon très sophistiquée sur les ordinateurs de la marque. Rapportée par Motherboard, l'infection a touché des centaines de milliers de machines, essentiellement des notebooks.

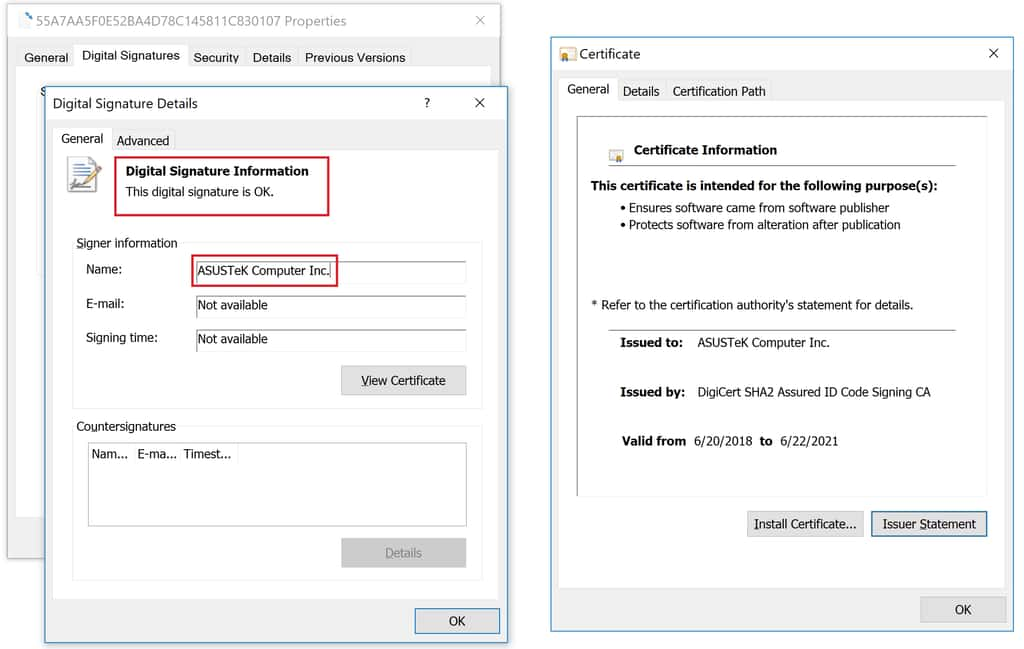

Là où cette affaire se distingue des autres, c'est que les pirates sont parvenus à s'immiscer dans le réseau via la chaîne logistique d'Asus. C'est au travers d'un serveur dédié à la distribution des mises à jour des PC de la marque que le cheval de Troie a été propagé. Là où les hackers ont fait fort, c'est que leur malware avait le même poids que le programme d'origine et surtout que le fichier était signé avec un certificatcertificat numériquenumérique validé par Asus. Lors de la distribution par l'utilitaireutilitaire de mise à jour automatique, le cheval de Troie s'est donc répandu naturellement sur des dizaines de milliers de postes. Le gros souci est que l'utilitaire d'Asus permet d'appliquer directement des modifications au Bios et à l'Uefi.

600 notebooks ciblés

C'est en mettant au point une nouvelle procédure de détection ciblant précisément ce genre de chaîne d'approvisionnement, que l'éditeur russe a détecté des morceaux de codes malicieux encapsulés dans du code légitime. Selon Kaspersky, entre 500.000 et 1 million d'ordinateurs Asus ont été contaminés par ce cheval de Troie. En revanche, il ne visait en réalité que 600 d'entre eux. En effet, le malware avait pour cible autant d'adresses MACadresses MAC (Media Access Control) précises, c'est-à-dire les adresses uniques présentes sur la carte réseaucarte réseau. C'est l'une des raisons pour laquelle la contaminationcontamination a mis du temps à être détectée car, hormis ces 600 ordinateurs, le nuisible reste passif et silencieux. Selon les experts en sécurité, ce type de malware est si proche de la normale que seule, une IA pourrait comprendre la différence entre ce qui est inoffensif et malveillant.

Depuis la révélation de cette attaque le 25 mars, Asus a mis les bouchées doubles et propose dès aujourd'hui un correctif de son utilitaire de mise à jour. Les possesseurs de notebooks Asus peuvent aussi tester la présence du malware à partir d'un outil de vérification en ligne.

En ce qui concerne l'attribution de ce malware, étant donné le niveau de sophistication de l'attaque et son ciblage précis, il ne fait aucun doute qu'il n'a pas été créé par des hackers indépendants. Pour le moment, les regards se tournent vers la Chine. Il faut dire que l'opération requiert des ressources importantes et notamment, l'acquisition des certificats numériques valides. Ce n'est donc qu'une question de temps avant que nous n'apprenions que ces machines ou ces personnes ciblées ont un fil conducteur unique les reliant entre elles.

Ce qu’il faut

retenir

- Chez Asus, un malware s'est attaqué à des serveurs pour se répandre sur les notebooks de la marque via des mises à jour légitimes.

- Entre 500.000 et 1 million d'ordinateurs auraient été touchés.

- Seuls, 600 PC Asus étaient précisément ciblés via l'adresse MAC de leur carte réseau.