au sommaire

Utiliser un échantillon de sang ou d'ADN modifiés pour infecter un ordinateur lors d'un séquençageséquençage d'ADNADN ? Des chercheurs de l'université de Washington (UW) viennent de démontrer que ce serait faisable. Ils ont créé un brin d'ADN synthétique contenant un code malveillant pour exploiter une faille de sécurité connue d'un logiciel de séquençage. Au moment où le brin d'ADN est séquencé et analysé par le programme, le malware s'infiltre dans l'ordinateur et en prend le contrôle.

Avec une telle attaque, il serait possible d'accéder à des informations personnelles, d'altérer les résultats d'un test ADN voire de dérober une banque de données ADN à une entreprise. Il s'agit pour le moment d'une démonstration théorique, les chercheurs précisant que cette méthode est complexe et qu'elle n'a, pour l'instant, donné lieu à aucune utilisation concrète. Leur propos, disent-ils, n'est pas de discréditer les tests ADN actuels mais de mettre en lumièrelumière l'existence de failles de sécurité importantes dans un grand nombre de logiciels couramment utilisés dans le traitement des données ADN.

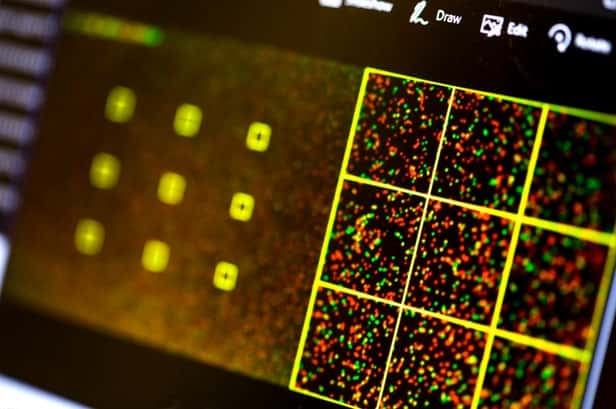

Cette capture d’écran est extraite du logiciel de séquençage d’ADN dans lequel les chercheurs de l’université de Washington ont inséré un malware. © Dennis Wise, University of Washington

Un rapprochement entre information biomoléculaire et informatique

Dans leur article scientifique, qui sera présenté lors du symposium Usenix sur la sécurité, l'équipe de l'UW explique que les très grands progrès réalisés au cours de la dernière décennie ont permis de réduire drastiquement le prix et le temps nécessaires au séquençage et à l'analyse de l'ADN. Cette tendance a conduit au développement de nombreux tests génétiquesgénétiques, que ce soit dans un but médical ou généalogique.

Ces logiciels d'analyse ont besoin de l'informatique pour fonctionner, créant une proximité inédite entre deux universunivers. « Nous voulions comprendre quels nouveaux risques de sécurité sont possibles dans l'interaction entre l'information biomoléculaire et le système informatique qui l'analyse », expliquent les chercheurs. Ainsi, ils ont inspecté 13 logiciels couramment utilisés pour les analyses ADN et constaté qu'ils contenaient tous de nombreuses vulnérabilités.

L'une des raisons pour expliquer ces lacunes graves est qu'il s'agit de programmes open source écrits avec les langages de programmation C et C++ qui sont connus pour leurs failles de sécurité. Pour étayer leur analyse, les chercheurs de l'UW ont exploité une étape clé dans le séquençage d'ADN qui est le moment où la machine convertit les quatre types de nucléotidesnucléotides présents dans un brin d'ADN (A, C, G et TT) en code binaire : « A » devient 00 et « C » devient 01.

“Il est temps d'améliorer l'état de sécurité de l'ADN.”

Ils ont utilisé le logiciel FASTQ, souvent employé pour lire et compresser des séquences ADN, et l'ont modifié en plafonnant sa mémoire tampon afin qu'elle ne puisse lire que 150 paires de base. Ils ont alors soumis à la machine une séquence ADN contenant 176 paires de base, ce qui a conduit à un dépassement de la mémoire tampon (en anglais buffer overflow) tandis qu'un code malveillant caché dans l'ADN prenait le contrôle de l'ordinateur et le faisait planter.

Bien que la démonstration ait de quoi inquiéter, l'équipe de l'université de Washington insiste sur le fait qu'aucun logiciel de séquençage et d'analyse ADN n'a fait l'objet d'une telle attaque, dont la sophistication n'est pas à la portée du premier cybercriminel venu. En revanche, ils estiment que le problème pourrait devenir grave d'ici quelques années si aucune préventionprévention n'est mise en place. « Nous croyons que c'est le bon moment pour commencer à durcir l'écosystèmeécosystème de la biologie informatique en cas de cyberattaquecyberattaque », concluent-ils. Sans céder à la panique, on ne peut que vivement souhaiter qu'ils soient entendus.

Ce qu’il faut

retenir

- Au cours de la dernière décennie, le coût pour séquencer l’ADN humain a baissé de 100.000 fois.

- Le risque de piratage d’un ordinateur via de l’ADN synthétique piégé avec un malware est encore théorique, mais les logiciels les plus employés pour le séquençage et l’analyse sont insuffisamment sécurisés.