Censé renforcer la protection, le chiffrement matériel utilisé pour sécuriser les disques SSD souffre en réalité de grosses failles de sécurité. Détectées par deux chercheurs néerlandais, elles permettraient d'avoir accès aux données sans connaissance du mot de passe de l'utilisateur. Inquiétant !

au sommaire

Le chiffrement, cette parade aux vols de données qui est également l'arme des ransomwares, n'est pas aussi infaillible que prévu. Si le procédé est redoutable, certaines vulnérabilités permettent de passer outre les clés de déchiffrement pour pouvoir lire les données.

Du côté des supports de stockage et notamment des disques durs, cela fait plusieurs années qu'ils sont chiffrés. La méthode la plus courante consiste à exploiter un système de chiffrement logiciel. Malheureusement, une faille permet de récupérer le sésame du chiffrement directement dans la mémoire vivemémoire vive de l'ordinateur. De plus, ce chiffrement vient amenuiser les performances en sollicitant le processeur centralprocesseur central.

Pour le coup, les constructeurs de disques durs ont ajouté une puce dédiée à ce chiffrement sur les disques durs. C'est notamment le cas sur les disques SSD. Lorsqu'ils en sont dotés, ils sont signalés avec la mention SED pour Self-Encrypting Drive, autrement dit l'auto-chiffrement. Les clés de chiffrement sont générées dans le disque et ne le quittent jamais. Ce système est donc, de fait, plus sécurisé. La puce vient le plus souvent chiffrer les données en 256 bits. Pour accéder au contenu du disque, l'utilisateur crée un mot de passemot de passe qui sera le sésame exclusif.

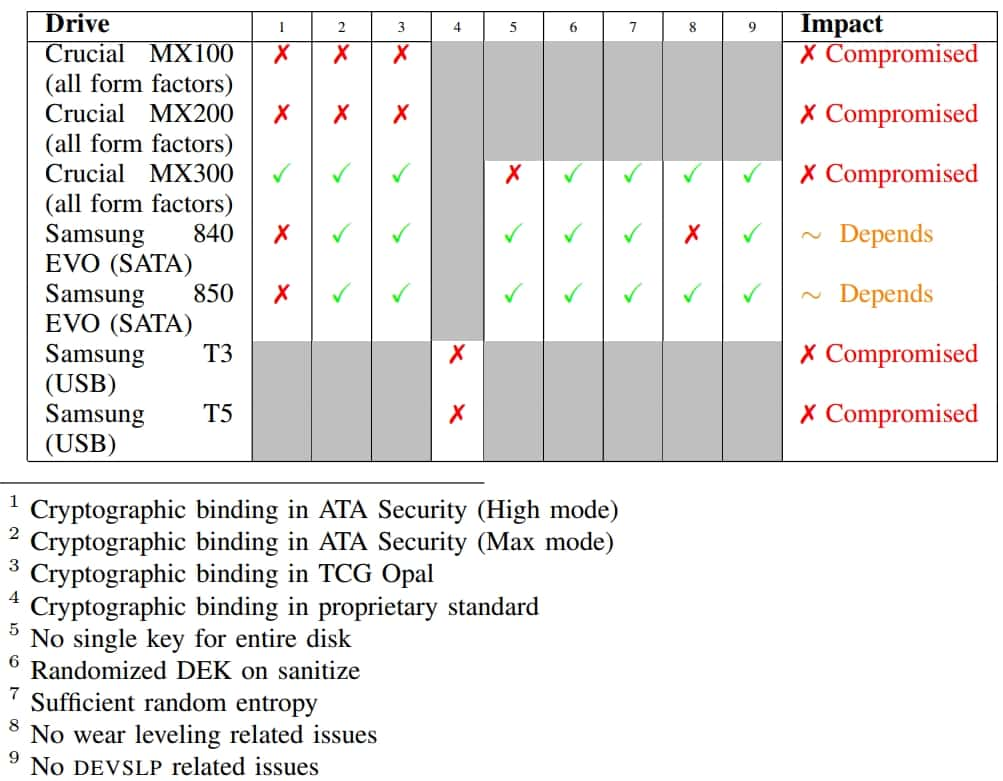

Imparable ? Pratiquement, si cette grosse faille découverte par des chercheurs de l'Université Radboud aux Pays-Bas n'existait pas. Carlo Meijer et Bernard van Gastel viennent en effet de publier un article complet sur la présence de vulnérabilités dans certains disques SSD. Leur découverte a été reprise par le Centre national de cybersécurité néerlandais.

Le mot de passe est dans le manuel d'utilisation

Les failles permettent à l'auteur d'une attaque de passer la barrière du chiffrement sans avoir préalablement connaissance du mot de passe. Normalement, la puce SED permet à l'utilisateur de créer un mot de passe personnalisé pour chiffrer les données. Mais il existe aussi un mot de passe administrateur qui est défini par le SED. Pour le coup, il suffit de lire le manuel de la puce pour pouvoir exploiter le mot de passe principal générique et lire le mot de passe de l'utilisateur. Bilan : le déchiffrage des données n'est pas une entrave.

La seule façon de protéger les utilisateurs est de changer le mot de passe principal ou encore de désactiver le mot de passe principal du SED en réglant la sécurité sur maximum.

La faille est relativement classique en définitive. Il s'agit du même principe que celui qui existe sur la plupart des routeursrouteurs ou appareils connectés et dont les identifiants d'usine sont les classiques Admin.

Les clés sont sous le paillasson

Mais ce n'est pas tout ! Les deux chercheurs ont également détecté que le mot de passe de l'utilisateur et les clés de chiffrement des données du disque (Data Encryption Key) ne sont pas intimement liés de façon chiffrée. Cela signifie, qu'il est possible de récupérer la valeur DEK de la puce du disque pour l'utiliser ensuite afin de déchiffrer les données locales, sans même avoir à connaître le mot de passe de l'utilisateur.

Et pour couronner ces carencescarences, BitLocker, le système de chiffrement logiciel global intégré aux dernières versions de Windows, ajoute une couche supplémentaire d'insécurité informatique. Plutôt que de renforcer le chiffrement par la voie logicielle, dès que le SSDSSD signale à Windows qu'il existe une puce SED, il ne fait plus son travail et se repose exclusivement sur celle-ci. La solution ? Les deux chercheurs préconisent d'installer un logiciel de chiffrement tiers, comme VeraCrypt. Ceci dit, depuis cette découverte, les constructeurs commencent à déployer des mises à jour des firmwaresfirmwares des disques SSD vulnérables.

Ce qu’il faut

retenir

- Les puces SED, dédiées au chiffrement des disques SSD, souffrent de vulnérabilités permettant à un attaquant de récupérer les données d'un disque sans avoir besoin du mot de passe d'utilisateur.

- BitLocker, le système de chiffrement logiciel de Windows, ne compense pas les carences en sécurité, car il se repose sur la puce SED du disque lorsqu'elle est détectée.