L'analyse du serveur de commande et de contrôle utilisé pour superviser le malware caché dans CCleaner a révélé une tentative d'intrusion contre 18 entreprises majeures, dont Intel, Google, Microsoft, Akamai, Samsung et Sony. L’affaire prend une tout autre dimension.

au sommaire

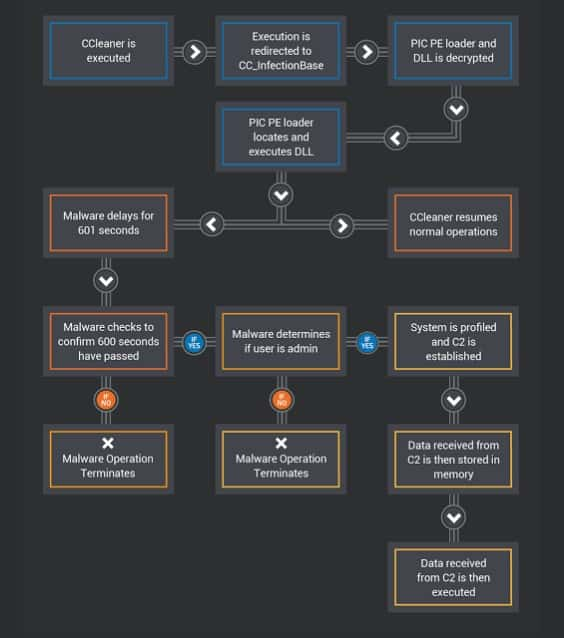

Le but exact et l'ampleur de l'attaque menée via le logiciel de nettoyage CCleaner commencent à se révéler. Suite à la découverte d'un malware injecté dans deux versions légitimes de l'utilitaire à succès édité par Piriform, les chercheurs en sécurité de Cisco Talos ont procédé à une analyse en détail du serveur de commande et de contrôle auquel le logiciel malveillantlogiciel malveillant se connectait.

Ils ont alors découvert que les pirates ont visiblement mené une opération d'espionnage industriel. Celle-ci ciblait de grandes entreprises du secteur high-tech. En effet, les chercheurs ont dénombré au moins 18 sociétés visées, parmi lesquelles IntelIntel, GoogleGoogle, MicrosoftMicrosoft, Akamai, HTC, Epson, SamsungSamsung, Sony, VMware, Linksys, D-Link et Cisco.

Le serveur pirate contenait une base de données de tous les ordinateurs infectés qui l'avaient contacté entre le 12 et le 16 septembre. Il y avait au total 700.000 PC. Parmi eux, figuraient des machines sur lesquelles un second malware avait été injecté ; 8 des 18 entreprises ciblées ont été touchées par cette attaque à double détente. Mais, vu que les données analysées ne couvraient qu'une période de quatre jours, Avast (propriétaire de Piriform) estime que ce sont plusieurs centaines d'ordinateurs qui ont vraisemblablement été infectés par un second malware.

La piste chinoise envisagée, mais pas confirmée

Autrement dit, le simple fait de remplacer la version fautive de CCleaner ne suffira pas. Certaines victimes ont peut-être un autre logiciel malveillant qui sévit dans leur système à leur insu. Et il se pourrait que d'autres entreprises de premier plan soient touchées et l'ignorent encore. Au final, ce qui ressemblait au départ à une attaque de grande ampleur ciblant au hasard masquait sans doute une opération beaucoup plus précise.

Mais qui serait derrière cette campagne d'espionnage ? Cisco et l'éditeur Kaspersky ont découvert que le code du malware caché dans CCleaner présentait des similitudes avec celui utilisé par le collectif de hackers Group 72, aussi appelé Axiom, réputé à la solde du gouvernement chinois. Toutefois, d'autres pirates ont pu réutiliser ce code pour brouiller les pistes. L'attaque CCleaner n'a sans doute pas encore livré tous ses secrets...

CCleaner : le nettoyeur infecté par un malware

Article initial de Marc ZaffagniMarc Zaffagni, paru le 19/09/2017

Une version récente du très populaire logiciel de nettoyage CCleaner a été piratée par des cyberdélinquants qui ont pu y insérer un logiciel malveillant siphonnant des données système. Cette version vérolée a été diffusée pendant un mois, infectant plus de deux millions de personnes.

Dans le monde des utilitaires de « nettoyage » des ordinateurs, CCleaner est, de longue date, l'un des outils les plus populaires. Téléchargé plus de deux milliards de fois et utilisé par 130 millions de personnes au quotidien, il est systématiquement recommandé par les sites proposant des conseils pour optimiser le fonctionnement de son PC. Or, on vient d'apprendre que deux versions récentes de CCleaner avaient été infectées par un logiciel malveillant chargé de dérober des données système : nom de l'ordinateur, adresses MACadresses MAC, type de système, logiciels installés, processus actifs.

Selon les experts en sécurité de Cisco Talos qui ont découvert le problème, les versions v5.33.6162 de CCleaner (pour systèmes 32 bits) et v1.07.3191 de CCleaner Cloud, sur Windows, étaient infectées par ce malware. L'information a ensuite été confirmée par Piriform, l'éditeur de cet utilitaire, récemment acquis par la société Avast, qui diffuse une gamme d'antivirusantivirus éponymes. Ces deux versions de CCleaner ont été diffusées entre le 15 août et le 12 septembre et, selon Avast, ce sont 2,27 millions de personnes qui ont téléchargé cette version vérolée.

Si vous avez installé CCleaner sur votre ordinateur, Piriform recommande de faire une mise à jour vers la dernière mouture (v5.34.6207) parue le 12 septembre. Les utilisateurs de la version cloud n'ont rien de particulier à faire puisque les correctifs de sécurité ont été appliqués directement sur les serveurs.

Piriform peut-être victime d'une intrusion

Piriform dit avoir pris toutes les mesures nécessaires et neutralisé le serveur du centre de commande du malware depuis le 15 septembre. « À notre connaissance, nous avons pu désarmer la menace avant qu'elle ne puisse nuire », ont assuré ses responsables. Sauf que l'on ne sait pas exactement ce qu'il s'est passé pendant presque un mois au cours duquel le malware a été diffusé...

Comment cette infection à la source a-t-elle pu se produire ? Piriform dit qu'une enquête policière est en cours et ne veut pas « spéculer sur la façon dont ce code s'est retrouvé dans le logiciel CCleaner, ni sur l'origine de l'attaque, ni sur le temps de préparation qu'elle a nécessité, ni sur qui se trouve derrière [celle-ci] ». Toutefois, selon Cisco Talos, le fait que la version infectée de CCleaner ait été diffusée depuis les serveurs de l'éditeur avec un certificatcertificat de sécurité authentique laisse penser qu'un « attaquant externe » a pu s'introduire chez Piriform pour injecter le malware.

Une méthode qui n'est pas sans rappeler celle utilisée pour propager le rançongiciel Petya à partir du logiciel de comptabilité d'origine ukrainienne MEDoc. Exploiter le lien de confiance qui existe entre un éditeur de logiciel populaire et ses usagers fait désormais partie des techniques des cyberpirates. Nous voilà prévenus.

Ce qu’il faut

retenir

- L'enquête sur l'attaque CCleaner a révélé une opération d'espionnage industriel de grande ampleur.

- Dix-huit entreprises du secteur high-tech, dont Google, Intel et Microsoft, ont été visées.

- Au total, plusieurs centaines d'entreprises sont peut-être concernées.

- Des indices pointent vers un groupe de hackers chinois, mais rien n'est encore confirmé.