L'éditeur CheckPoint a découvert 56 applications pour Android vérolées par un « adware ». Même si Google a réussi à les supprimer, 1,7 million de smartphones ont été infectés.

au sommaire

- Le virus génère des clics frauduleux

- Des indices pour suspecter une infection

- Ce malware s'installe sous Android et clique à votre place sur les publicités

- Des applications qui incitent à enlever la protection d'Android

- Un malware Android enregistre ce qui s'affiche sur votre écran

- Un malware qui a beaucoup évolué

- BianLian envoie même des captures d’écran

- À lire aussi

On ne cesse de le répéter : pour télécharger en sécurité une applicationapplication, il faut se connecter au Play Store, la boutique officielle des applications AndroidAndroid, et non cliquer sur des liens depuis un site Internet. C'est la méthode la plus sûre puisque toute application présente sur le Play Store est validée et analysée par GoogleGoogle. Mais voilà, parfois, les antivirus et les outils de sécurité de Google se font piéger, et des malwares parviennent à s'inviter dans le catalogue et les dégâts sont considérables.

Pour preuve, le dénommé Tekya a réussi à échapper à la vigilance de VirusTotal et Google Play Protect. Résultat : vingt-quatre des applications contenant Tekya étaient destinées aux enfants comme des jeux et des activités ludo-éducatives, et au total, on compte 56 applications infectées. Selon Check Point, qui a découvert cette infection, le malware a déjà infecté 1,7 million de smartphones Android.

Le virus génère des clics frauduleux

Pas dangereux sur le plan des données personnelles puisqu'il ne bloque pas le smartphone ou ne vole des fichiers, Tekya fait partie de la famille des « adwares », et lorsqu'il infecte un smartphone, il génère des clics frauduleux sur des publicités et des bannières diffusées par des régies qui ont pignon sur rue telles que Google AdMob, AppLovin ou FacebookFacebook.

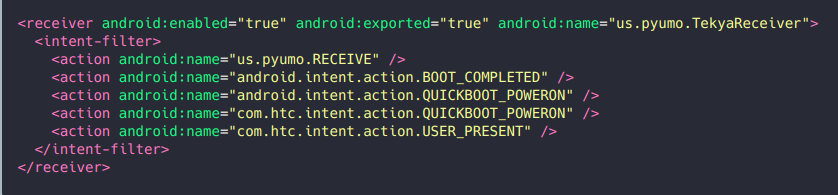

Il le fait à l'insu de l'utilisateur mais aussi des régies. Pour cela, après son installation frauduleuse, cachée dans un jeu ou un utilitaire, le malware se lance au démarrage du smartphone, et il prend la main sur la fonction « MotionEvent » d'Android pour imiter les actions d'un utilisateur, comme un appui sur l'écran.

Des indices pour suspecter une infection

Depuis la découverte, Google a supprimé toutes les applications infectées, mais comme l'expliquent les experts de Check Point, le Google Play est tout simplement victime de son succès : « Il y a près de 3 millions d'applications disponibles dans la boutique d'applications, avec des centaines de nouvelles applications téléchargées quotidiennement, ce qui rend difficile la vérification de la sécurité de chaque application. Ainsi, les utilisateurs ne peuvent pas compter uniquement sur les mesures de sécurité de Google Play pour garantir la protection de leurs appareils. ».

Voilà pourquoi il reste conseillé d'ajouter un antivirus sur son smartphone, capable de scanner les fichiers avant que l'application ne s'installe. Et si vous êtes infecté, il existe quelques indices pour le savoir comme l'affichage de publicités en permanence, une autonomieautonomie qui diminue très rapidement ou encore un smartphone qui chauffe anormalement. La raison est simple : pour générer des faux clics, les malwares fonctionnent en arrière-plan et ils consomment des ressources en permanence.

Ce malware s'installe sous Android et clique à votre place sur les publicités

Trend Micro a découvert que neuf applications du Play StoreStore intégraient un cheval de Troiecheval de Troie qui installe un adware à l'insu du possesseur d'un smartphone Android. Le virus prend ensuite la main sur le profil Facebook pour afficher des publicités et simuler des clics pour engranger de l'argentargent.

Publié le 07/02/20 par Fabrice Auclert

Imaginez que vous parcouriez votre profil Facebook avec votre smartphone et qu'il soit rempli de publicités, qui ne cessent de se recharger comme si vous aviez cliqué dessus. C'est le signe qu'un malware est installé sur votre téléphone, et sa fonction est justement de prendre le contrôle de votre compte Facebook pour afficher des publicités, et donc simuler des clics pour gagner de l'argent.

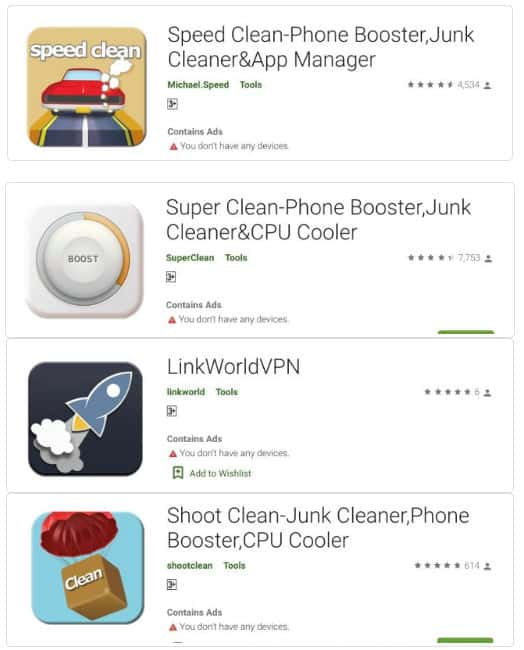

Il s'agit d'un adware plus exactement et Trend Micro a découvert que neuf applications présentes sur le Play Store en étaient infectées. Au total, cela représente plus de 470.000 installations avec essentiellement des applications censées améliorer les performances du smartphone comme Super Clean-Phone BoosterBooster. On trouve aussi des jeux, ainsi qu'un VPN. Il s'agit donc essentiellement de catégories très populaires.

Des applications qui incitent à enlever la protection d'Android

Après leur installation, ils invitent l'utilisateur à désactiver Play Protect et à autoriser l'accès à certaines fonctions d'Android. C'est là que se situe le piège, puisque ça va lui permettre d'installer un cheval de Troie à l'insu de l'utilisateur, et Trend Micro a comptabilisé 3.000 variantes de malwares ! Leur rôle reste le même : se connecter à des serveursserveurs distants pour polluer l'appareil de publicités. Mais l'éditeur de solutions de sécurité a aussi remarqué que ce même malware était capable de récupérer l'email du possesseur du smartphone, et de lui envoyer des messages de type phishing l'invitant à installer une application.

Les pays les plus touchés sont le Japon, Taiwan, les États-Unis, l'Inde et la Thaïlande. Curieusement, il n'y a pas la Chine, et la raison est simple selon Trend Micro : les hackers n'attaquent pas leur propre pays pour éviter d'être appréhendés par les autorités locales. Du côté de Google, on a supprimé les neuf applications vérolées, et on répète qu'il ne faut jamais désactiver Play Protect et que tout message incitant l'utilisateur à le faire est un piège.

Un malware Android enregistre ce qui s'affiche sur votre écran

Le virus BianLian est de retour sur le Play Store et il combine six modules pour voler un maximum de données confidentielles, dont les coordonnées bancaires. Il est notamment capable d'enregistrer à distance tout ce qui s'affiche sur l'écran.

Publié le 09/07/19 par Fabrice Auclert

L'expert en cybersécuritéexpert en cybersécurité Fortinet a publié un billet détaillant une nouvelle attaque contre les smartphones et tablettes utilisant le système Android, qui vise à subtiliser notamment les informations d'applications bancaires, mais également d'autres données sensibles.

Le malware est adepte du camouflage, raison pour laquelle les chercheurs l'ont baptisé BianLian, du nom de l'art vivant chinois où l'artiste change régulièrement de masque de manière imperceptible. Il avait déjà été détecté en 2018, mais avait un fonctionnement un peu différent. Il ne servait alors pas à espionner les utilisateurs, mais à installer d'autres malwares. Son développeur s'était donc concentré sur le camouflage, l'intégrant dans des applications parfaitement fonctionnelles afin d'obtenir de bonnes notes sur le Play Store de Google et inciter les utilisateurs à les garder le plus longtemps possible.

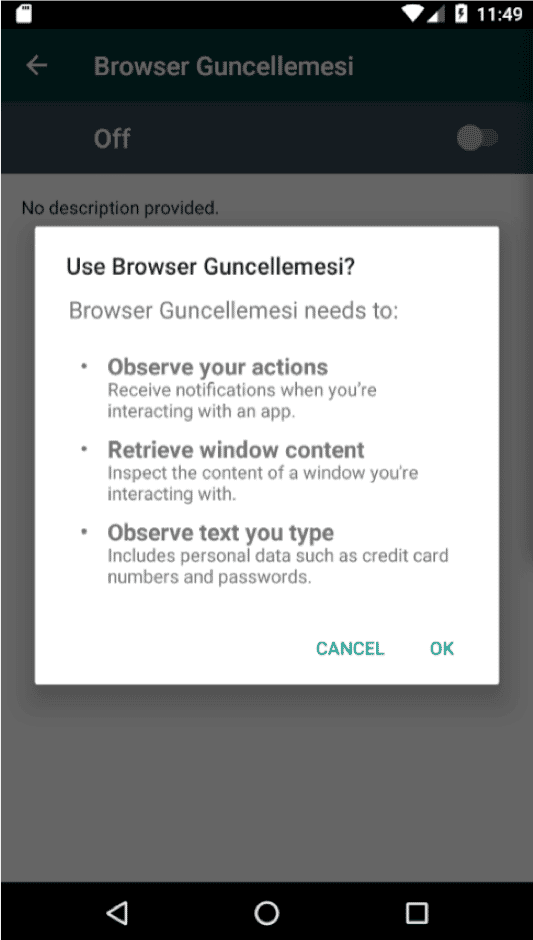

Un malware qui a beaucoup évolué

À l'époque, BianLian s'était fait connaître notamment comme le système d'installation du malware Anubis, qui visait à voler les identifiants bancaires. Cette fois, l'application fonctionne seule et intègre différentes fonctions pour voler les données des victimes. Il commence par cacher son icôneicône et demande constamment l'autorisation d'utiliser certaines fonctionnalités des services d'accessibilité d'Android jusqu'à ce que l'utilisateur accepte.

Une fois l'accès obtenu, le malware dispose de six modules pour tenter de voler des informations sensibles. Un premier module texte, pour consulter le contenu des SMS et même en envoyer. Un second module sert à passer des appels et utiliser des codes USSD, des commandes propres à chaque opérateur qui permettent d'obtenir des informations, comme le crédit d'appel restant, ou activer des options. Un troisième module ajoute des éléments par-dessus d'autres applications. Par exemple, au moment de saisir ses identifiants sur son application bancaire, le malware remplace les champs pour les identifiants par de faux champs afin d'en voler le contenu.

BianLian envoie même des captures d’écran

Ce sont deux autres modules qui ont le plus intrigué les chercheurs. Un module Socks5 crée un serveur SSH sur l'appareil, ce qui permet des communications sécurisées et difficiles à détecter avec le serveur de commande du malware. Un autre module permet d'enregistrer l'écran. Cette fonction peut même être déclenchée à distance et déverrouiller l'appareil. Enfin, un dernier module, plus simple, se contente de verrouiller l'écran pour empêcher l'utilisateur d'accéder à l'appareil une fois le vol des données terminé.

D'après Fortinet, BianLian serait encore en développement actif, ce qui laisse craindre de nouvelles évolutions encore plus problématiques. En attendant, les antivirus mobiles (notamment celui de Fortinet...) devraient être en mesure de le détecter, sans oublier de faire attention à ne pas accorder d’autorisations à une application sans en comprendre les raisons.

Découvrez les comparatifs et guides d'achats Smartphones

Retrouvez tous nos articles sur la rubrique guides d'achat smartphone :

- Meilleurs Smartphones 2024 - Test et Comparatif

- Meilleurs Smartphones 5G 2024 - Test et Comparatif

- Meilleurs Smartphones Apple 2024 - Test et Comparatif

- Les meilleurs smartphones à moins de 800 € : lequel choisir en 2024 ?

- Les top smartphones haut de gamme à moins de 700 €

- Les meilleurs smartphones à moins de 600 € : lequel choisir en 2024 ?

Ce qu’il faut

retenir

- Un virus très dangereux est de retour sur le Play Store.

- Il déjoue les protections pour ensuite générer de faux clics sur des publicités.

- Google a réagi en supprimant les 56 applications vérolées.