Internet : attaques multiples de serveurs DNS par cache poisoning

(1) Corruption des caches DNS de plusieurs serveurs (cache poisoning).

(2) Redirection des utilisateurs d'un site de confiance (googlegoogle.com, cnn.com, ebay.com...) vers un site malicieux (7sir7.com, abx4.com...).

(3) Tentative d'installation de logiciels/fichiers malicieux (adware, toolbar, trojantrojan...).

Certains fichiers malicieux installés via ces sites sont inconnus des différents produits antivirus (à l'heure de la publication de cette alerte).

Les attaquants ont, selon une première théorie avancée par l'ISC, exploité la vulnérabilité "DNS Cache Poisoning" affectant plusieurs produits Symantec afin de polluer les caches vulnérables. D'autres vecteurs d'attaques sont actuellement en cours d'analyse.

Note - Les attaques (1) semblent être relativement ciblées et bien localisées, elles n'affectent absolument pas les serveurs "rootroot" (elles visent vraisemblablement quelques entreprises, universités et fournisseurs d'accès), d'où un risque qualifié par K-OTik Security de "Moyen".

Afin d'éliminer les effets secondaires (et non les causes) de cette attaque, K-OTik Security préconise les mesures suivantes :

Sous Windows : Démarrer -> Exécuter -> "cmd" -> "ipconfig /flushdns" -> Reboot

Sous MacMac : Ouvrir le Terminal -> "lookupd -flushcache" -> reboot

Explication (Jean-Pierre Louvet - Futura-Sciences)

L'identification et le routageroutage des paquetspaquets d'information qui circulent sur InternetInternet est assurée par les numéros IPIP de l'expéditeur et du destinataire. La mémorisation de ces numéros étant malcommode on a introduit ensuite les noms de domainenoms de domaine, par exemple www.google.com. La première chose que fait un ordinateurordinateur avant d'envoyer une requêterequête vers un site est d'interroger le serveur de noms de domaine (Domain Name Server ou DNS) auquel il est rattaché. C'est ce dernier qui remplace le nom de domaine par le numéro IP.

Un serveur DNS gère tout simplement une liste de noms de domaines avec les numéros IP qui y correspondent. Bien entendu aucun de ces serveurs ne peut contenir la liste complète de tous les noms de domaine utilisés sur Internet, mais la solution est simple. Internet est en fait un réseau de réseaux : il relie des réseaux comportant des sous-réseaux qui à leur tour peuvent comporter des sous-sous-réseaux. Chaque réseau localréseau local est doté d'un ou plusieurs serveurs DNS contenant la liste des ordinateurs qu'il regroupe. À un échelon intermédiaire les DNS des sous-réseaux regroupent les informations des DNS de niveau inférieur et, au sommet de l'Internet, existent un petit nombre (13 actuellement) de DNS racines (root) qui connaissent les grandes branches qui constituent l'Internet.

Si vous cherchez à contacter une machine située dans votre réseau local, c'est le DNS de ce réseau, auquel vous êtes rattaché, qui fournira le numéro IP. Si la machine se trouve dans un autre réseau votre serveur DNS interrogera un serveur de niveau hiérarchique plus élevé et, en cas de nécessité, un des serveurs racines qui aiguillera sur un serveur DNS contenant la bonne information.

Pour limiter ces requêtes multiples, et pour éviter de solliciter trop les serveurs racines qui crouleraient sous la charge de travail, dès que votre DNS a acquis le numéro IP du site que vous voulez joindre, il va le stocker en mémoire (on dit : dans son cache) pour une duréedurée limitée (2 jours par exemple). Ainsi, si vous, ou un autre, voulez consulter plus tard le même site, votre DNS pourra fournir immédiatement le numéro IP sans interroger des DNS éloignés.

La liste des noms de domaine gérés directement par un DNS est enregistrée dans 2 fichiers présents sur le disque durdisque dur. Il s'agit d'informations capitales bien protégées contre des tentatives de modifications illicites. Au contraire on comprend que s'il existe une faille de sécurité, il sera beaucoup plus facile de modifier la liste en cache puisque celle-ci évolue sans cesse en enregistrant des informations en provenance de l'extérieur.

Dans les conditions normale cette information provient d'autres DNS, mais en cas de faille de sécurité, de fausses informationsfausses informations pourront être injectées par un pirate. C'est l'attaque par empoisonnement du cacheempoisonnement du cache (cache poisoning) décrite dans l'article de K-Otik. Imaginez ce qui peut se produire si un pirate remplaçait dans le cache de votre serveur DNS le numéro IP de votre site préféré par celui d'un site pornographique ou d'un site piégé envoyant des virus ou autres programmes nuisibles.

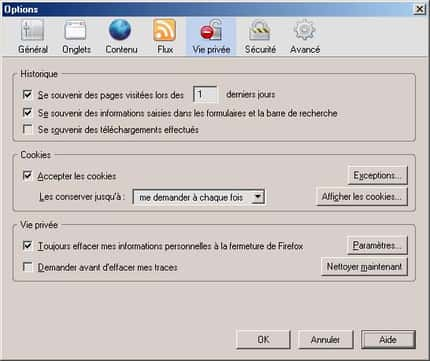

Les systèmes d'exploitationsystèmes d'exploitation récents permettent en outre de stocker dans un cache local de votre ordinateur les numéros IP des sites que vous avez consultés dernièrement pour simplifier encore plus les opérations. Les conseils donnés à la fin de l'article de K-Otik visent à vider ce cache local. Autrement dit ils n'ont d'intérêt qui si celui-ci a enregistré une adresse IPadresse IP fausse. Ils ne permettent pas de prévenir ce type d'attaques.