Une bonne affaire proposée par courrier électronique cache souvent de mauvaises surprises. © Futura-Sciences

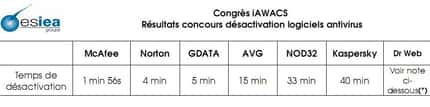

Pour la deuxième fois, l'Esiea (Ecole Supérieure d'informatique, électronique et automatisme) a organisé l'iAwacs (International Alternative Workshop on Aggressive Computing and Security), une rencontre de spécialistes de la sécurité informatique. Au menu figurait un concours pour mettre à l'épreuve quinze logiciels antivirus du marché, payants (comme Norton) ou gratuits (comme Avast!). En 2009, lors de la première édition, un exercice voisin s'était conclu par un résultat désastreux : six antivirus sur sept avaient été désactivés par la cohortecohorte d'attaquants.

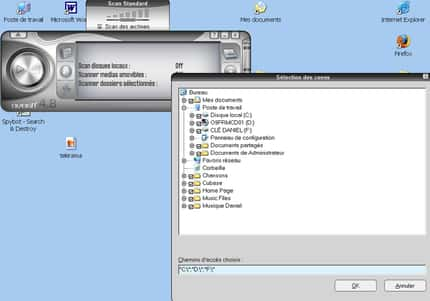

Cette année, le but était d'injecter un logiciel malveillantlogiciel malveillant. Sept candidats (des étudiants pour la plupart) e sont mis aux commandes d'un ordinateur, émulant quinze PC utilisant Windows 7Windows 7 (choisi parce que c'est le système d'exploitationsystème d'exploitation le plus répandu, insistent les organisateurs) et l'un des antivirus à tester. Préparé à l'avance, leur logiciel malveillant était enregistré sur une clé USBUSB et copié sur l'ordinateur émulé, avec les droits d'un utilisateur normal, et non ceux d'un administrateur. La méthode reproduit un scénario d'infection classique : celui d'un virus caché dans un logiciel téléchargé, reçu par e-mail ou encore transbordé depuis une clé USB, un smartphhone, un baladeur..., et qui s'installe au lancement.

Des stratégies très connues

Sur les sept attaques, une seule a échoué face à tous les antivirus. Elle était la plus complexe de toutes et a seulement buggé... Sur les six agresseurs victorieux, quatre ont percé les défenses de tous les antivirus ! Les méthodes les plus simples et, surtout, les plus éculées, ont, elles, eu raison des antivirus, comme celle consistait à installer le code dans le menu Démarrer. Parmi ces quatre vainqueurs, deux prenaient la forme de macros. L'un des logiciels malveillants n'était qu'un programme batch, écrit en mode texte, qui lançait en boucle quelques processus gourmands en ressources, ce qui bloquait la machine. Deux antivirus seulement l'ont contré. Les résultats sont disponibles (en format PDF) sur le site de l'Esiea.

En 2009, Eric Filiol, directeur de la recherche de l'Esiea et organisateur de ces défis, répondant aux questions de Futura-Sciences, expliquait que « la preuve par l'expérimentation est une nécessité pour l'évolution de la recherche dans le domaine de la sécurité ». Reste à attendre les réponses des éditeurs d'antivirus devant cette nouvelle « preuve par l'expérimentation » de la faible efficacité de leurs produits.

Il ne faudrait cependant pas conclure que les antivirus sont inutiles. Il faut surtout, comme nous le résumait Eric Filiol, « avoir une bonne hygiène informatique », autrement dit éviter, par exemple, de cliquer sur les liens douteux reçus par mails...