Microsoft a révélé ce jeudi avoir découvert le malware Sunburst sur ses serveurs. Cette annonce survient alors que la firme a participé à créer un « kill switch » qui désactive Sunburst à distance sur tous les appareils infectés.

au sommaire

Les rebondissements dans la vaguevague actuelle de cyberattaques se poursuivent. La dernière victime en date est nul autre que Microsoft. Pour rappel, un groupe, suspecté d'être APT29 à la solde du gouvernement russe, est parvenu à infecter une mise à jour du logiciel OrionOrion de SolarWinds. Plus de 18.000 entreprises seraient affectées, sur les 33.000 utilisateurs d'Orion.

MicrosoftMicrosoft a travaillé avec GoDaddy, ainsi que FireEye, l'entreprise de cybersécurité qui a repéré l'attaque, pour créer un « kill switch » afin de bloquer l'attaque. Le malware, baptisé Sunburst, se connecte au serveur de commande et de contrôle sur un sous-domaine de avsvmcloud.com. Ce domaine a été redirigé vers les serveurs de Microsoft. Le malware ne peut donc plus recevoir de commandes. La solution est d'autant plus efficace que Sunburst a été programmé pour se désactiver en cas de connexion à certaines adresses IP, dont celles de Microsoft, afin d'éviter d'être découvert.

Les serveurs de Microsoft également infectés

Après l'annonce de la mise en place du kill switch pour arrêter Sunburst, Microsoft qui compte parmi les utilisateurs du logiciel Orion a déclaré ce jeudi avoir découvert le malware sur ses propres serveurs. Les services cloud Microsoft Azure ont notamment été visés. Toutefois, Microsoft a précisé n'avoir trouvé aucune indication que les hackers avaient accédé aux données des clients ou que leurs systèmes avaient été utilisés pour lancer d'autres attaques.

Grâce au kill switch, le malware devrait être désactivé sur tous les appareils déjà infectés. Cependant, ceci ne signifie pas pour autant que la vague d'attaques est terminée. Le groupe à l'origine du malware a pu accéder aux systèmes et implanterimplanter d'autres programmes, plus difficiles à détecter et à éradiquer. L'affaire est donc sans doute loin d'être terminée.

Les États-Unis attaqués de toutes parts par des hackers russes

Par Sylvain BigetSylvain Biget, publié le 14/12/2020

Après avoir ciblé FireEye, une énorme campagne de cyberattaque est menée depuis une semaine contre les administrations américaines et même de très nombreuses grosses entreprises et organisations de la Planète. Tous les regards se dirigent vers la Russie et plus précisément, un groupe de pirates connus pour être à la solde de Moscou.

La semaine dernière, Futura expliquait que le géant de la cybersécurité FireEye avait été la victime d'une cyberattaque redoutable. Le butin des hackers : les puissants outils de piratage de la société prévus pour tester la résistancerésistance des réseaux aux menaces. Ce week-end, c'est une autre attaque inédite dans son ampleur qui a été détectée. Elle touche cette fois des administrations américaines, comme le Département du Commerce et celui du Trésor. Dans tous les cas et même dans celui de FireEye, la brèche proviendrait de mises à jour logicielles corrompues par les hackers, d'un outil de surveillance du réseau appelé Orion et commercialisé par SolarWinds.

Le gros souci, c'est que cette technologie est déployée dans les plus grandes entreprises de la Planète et exploitée par de nombreuses organisations et administrations américaines, et internationales. En tout, 300.000 clients l'utilisent, dont l'armée américaine, la NasaNasa et le Pentagone. C'est ce qui fait dire que cette attaque est sans doute l'une des campagnes les plus puissantes. Dans une publication, FireEye explique son déroulement et précise que la brèche a été réalisée en usurpant des mises à jour de sécurité de SolarWinds. L'ensemble des clients de SolarWinds et de FireEye a été prévenu et les équipes font le nécessaire pour sauver ce qui peut l'être. Dans le cas de FireEye, comme pour SolarWinds, les attaques sont clairement identifiées comme provenant d'un État-nation étant donné leur niveau de sophistication. Sans trop l'évoquer, tous les spécialistes et acteurs de la cybersécurité voient l'œuvre de hackers à la solde de Moscou.

Comme à son habitude, la Russie répond à ses accusations en niant formellement être impliquée. © Facebook

Le groupe APT29 serait à l’œuvre

Le Washington Post va plus loin et annonce même le nom du groupe coupable de ces intrusions. Il s'agirait, selon ses sources, du fameux APT29, autrement appelé Cozy Bear. Un groupe connu pour avoir été impliqué dans le piratage du parti démocrate aux États-Unis, ce qui a engendré les accusations d'Ingérence de l'État russe dans l'élection présidentielle américaine de 2016. Dernièrement, la signature de ce groupe a été identifiée lors d'intrusions dans les serveurs des organismes internationaux chargés de la recherche sur la réalisation d'un vaccin contre la Covid 19.

Ces attaques ont conduit à une réunion en urgence du Conseil de sécurité nationale (NSCNSC) à la Maison Blanche ce samedi. Un porteporte-parole du NSC a expliqué qu'il ne savait pas quelles informations ont pu être volées ou quel gouvernement étranger était impliqué. En revanche, ce que les autorités savent déjà, c'est que les pirates ont pu tromper les contrôles d'authentificationauthentification des messageriesmessageries Outlook du personnel du Département du Commerce et les consulter durant sans doute plus d'un mois. Coïncidence du calendrier ou pas, le président Donald Trump avait limogé le mois dernier Chris Krebs, le directeur de l'Agence fédérale de sécurité des réseaux américains (Cisa, Cybersecurity and Infrastructure Security Agency), après qu'il eut contesté les allégations de Trump de fraude électorale généralisée.

Faut-il y voir une incitation à passer à l'action pour les hackers ? Pour le moment, si les autorités ne peuvent pas se permettre d'accuser directement et précisément la Russie, plusieurs organismes fédéraux, dont le FBI, enquêtent sur cette campagne massive de cyberespionnage. De son côté, la Russie affirme sur la page FacebookFacebook de son ambassade aux États-Unis, que ces accusations sont non-fondées.

La Russie, accusée d'avoir piraté un leader de la cybersécurité

Par Fabrice Auclert, publié le 09/12/2020

Spécialisé dans la protection des grandes entreprises et des États contre les cyberattaques, FireEye s'est fait voler ses outils anti-piratage. La société accuse la Russie d'être derrière cette importante et grave attaque.

FireEye est l'une des plus grandes entreprises de cybersécurité aux États-Unis, et chaque jour, elle protège de très grands comptes et des organisations gouvernementales. Outre le fait de tester la sécurité de ses clients, elle alerte des failles détectées dans des logiciels ou signale des attaques en cours. Mais, mardi, cette société a révélé qu'elle avait été la cible de cyberattaques et les hackers seraient pilotés par un État, et la firme cible la Russie !

« Récemment, nous avons été attaqués par un acteur hautement sophistiqué, dont la discipline, la sécurité opérationnelle et les techniques nous portent à croire qu'il s'agissait d'une attaque parrainée par l'État, écrit un dirigeant. Sur la base de mes 25 années d'expérience en cybersécurité et en réponse aux incidents, j'ai conclu que nous assistons à une attaque par un pays doté de capacités offensives de premier plan. Cette attaque est différente des dizaines de milliers d'incidents auxquels nous avons répondu au fil des ans. »

Le FBI ouvre une enquête

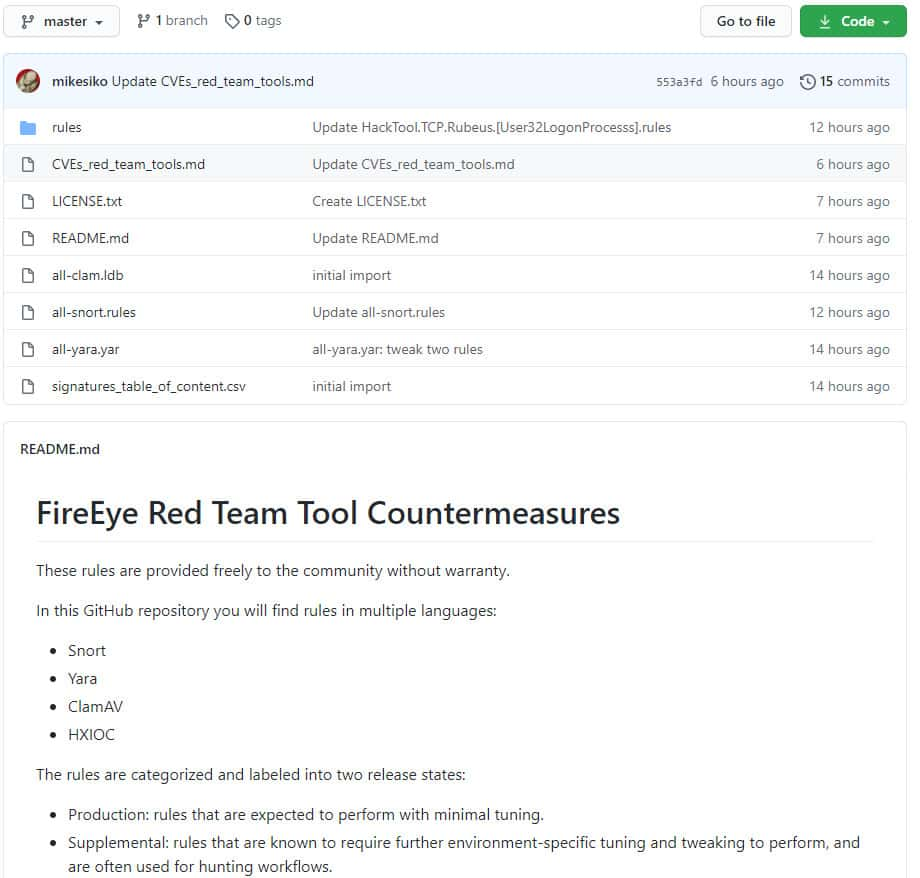

Selon le New York Times, ce piratage est l'un des plus graves et des plus importants de l'histoire si les accusations de FireEye se confirment. En l'état, la société affirme que ces pirates se sont emparés des outils de piratage (Red Team Tools) qu'elle utilise pour tester la sécurité de ses clients. Pour l'instant, ses applicationsapplications ne semblent pas avoir été utilisées à des fins malveillantes, et la firme n'évoque pas de vols de données de ses clients. Mais ces outils aussi secrets que sophistiqués sont donc entre les mains de hackers. Et peut-être d'un État.

Immédiatement alertés, le FBI, ainsi que des partenaires comme Microsoft, ont lancé une enquête, et les premiers éléments confirment la main d'un État-nation derrière cette attaque, et il s'agirait peut-être de représailles aux accusations émises contre la Russie lors de la Présidentielle américaine. « L'objectif de ces opérations est généralement de collecter des informations précieuses qui peuvent les aider à vaincre les contre-mesures de sécurité et à permettre le piratage d'organisations partout dans le monde », prévient Dmitri Alperovitch, co-fondateur et ancien directeur de la technologie chez CrowdStrike.