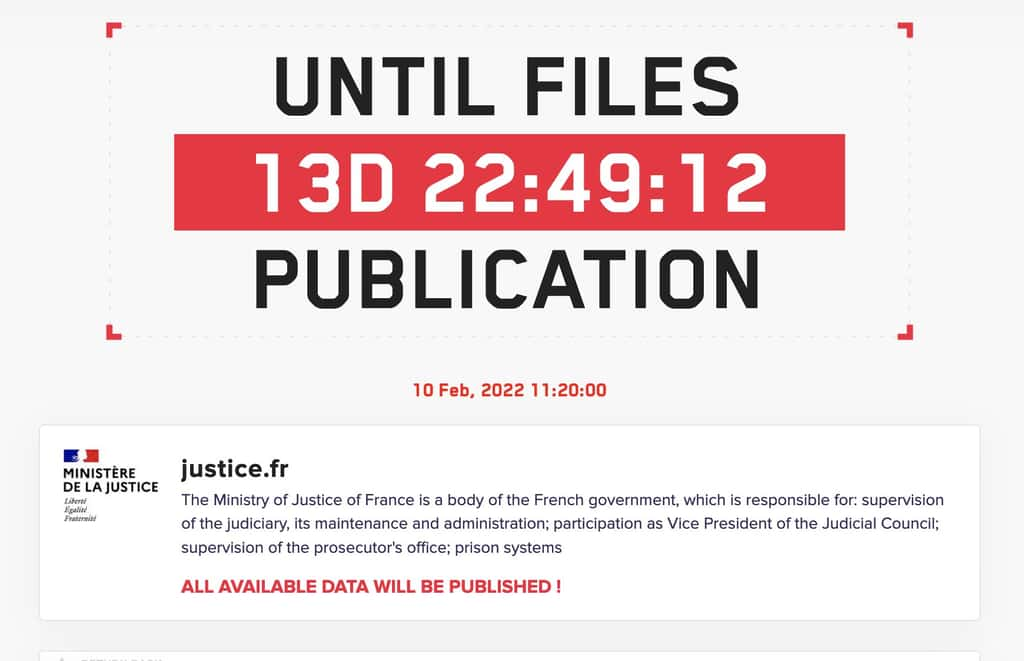

Coup sur coup, le groupe de hackers qui tire son nom du ransomware Lockbit 2.0 a revendiqué des attaques contre la mairie de Saint-Cloud et surtout contre le ministère de la Justice. Il menace de dévoiler des documents sensibles si la rançon n’est pas réglée le 10 février.

Rançonner le ministère de la Justice, il faut oser ! Des pirates l'ont fait. Du moins, c'est ce qu'ils affirment... Jeudi 27 janvier, le groupe de pirates portant le nom du ransomware Lockbit 2.0 a revendiqué le piratage des serveurs du ministère de la Justice, ainsi que leur chiffrement et a demandé une demande de rançon. Si le ministère ne règle pas cette dernière à échéance du 10 février, les pirates menacent de diffuser des documents sensibles de la Chancellerie. Ils auraient mis la main sur environ 10.000 fichiers dont on ne connait pas l'importance.

La ville de Saint-Cloud et l'entreprise Études Services Travaux Parisiens et Matériaux (ESTPM) font aussi partie du tableau de chasse revendiqué par le groupe, avec la menace de divulguer environ 8.000 documents pour le premier et 3.800 pour le second.

Pour le moment, il ne semble pas y avoir de panique du côté du ministère. Il y a bien eu un incident de sécurité selon différentes sources, mais selon les experts, seule une des nombreuses entités du ministère pourrait avoir été impactée. Il est donc possible que ce piratage soit bien moins fructueux qu'annoncé et que cette revendication soit essentiellement un coup de bluff de la part de ses auteurs pour faire le buzz.

Attaque audacieuse ou coup de buzz ?

Le nom de ce groupe provient du malware LockBit 2.0. Ce redoutable ransomware sévit depuis quelques années et évolue depuis sous la forme de variants de plus en plus sophistiqués ou avec des attributs spécialisés. Il est essentiellement employé pour des attaques ciblées. Le rançongiciel vient prendre en otage les données en les chiffrant. Pour obtenir la clé de déchiffrementdéchiffrement, il réclame une rançon. Une formule classique et éprouvée, mais cela ne s'arrête pas là.

Pour garantir l'obtention de cette rançon, si la victime refuse de la payer, les cyber-criminels menacent de divulguer les données sensibles qu'ils ont collectées. Pour ce qui est du fonctionnement du groupe, LockBit s'apparente à un ransomware en tant que service. Cela signifie qu'il est possible de louer une attaque personnalisée et d'en récupérer les bénéfices. Ensuite, le butin est réparti entre les développeurs de LockBit et les opérateurs.

C'est pourquoi le groupe qui porteporte ce nom est assez informel car il est constitué essentiellement d'opérateurs qui ne chassent pas forcément en meute. Ces derniers mois, les actions de piratage que ses partisans revendiquaient étaient parfois beaucoup moins spectaculaires qu'annoncées. C'est pourquoi le doute subsiste sur l'impact de l'attaque ayant touché le ministère de la Justice.

Ainsi, fin 2020, alors que des opérateurs de LockBit 2.0 affirmaient avoir piraté Schneider Electric, il n'en fut rien. Les données divulguées n'avaient rien à voir avec la firme. En janvier, les auteurs de la dernière attaque en date revendiquaient avoir dérobé les données de Thales. Or, celles-ci n'avaient rien de stratégique. Au final, selon les experts en cybersécuritéexperts en cybersécurité, sur les 400 revendications provenant d'opérateurs de LockBit 2.0, environ 60 seraient fausses ou exagérées. C'est pourquoi la véracité de l'attaque du ministère reste encore à évaluer. Pour y voir plus clair, étant donné qu'un ministère est la cible de cette cyberattaquecyberattaque, les limiers de l'Agence nationale de la sécurité des systèmes d'information (Anssi) sont sur le coup.