Les empreintes digitales sont le dessin formé par les lignes de la peau des doigts. Le nombre de minuties (formes) étant trop important, on ne conserve que les quinze les plus fiables pour constituer un fichier d'empreintes. Statistiquement, il est quasi-impossible de trouver deux individus présentant ces points caractéristiques identiques.

au sommaire

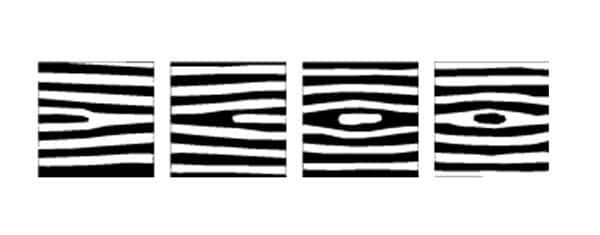

Bien qu'il eut des précurseurs, Francis Galton - cousin de Charles DarwinCharles Darwin - fut le premier à établir l'unicité et la permanence de ces figures cutanées. De plus, il proposa de les classifier suivant leurs formes : bifurcationsbifurcations, îles, lacs, lignes qui disparaissent, qualifiées de nos jours de minuties. On peut en relever seize types dont les quatre plus importants sont : terminaison, bifurcation, île et lac.

En dénombrant ces formes, Galton arrivait de façon assez obscure à 236 configurations d'empreintes possibles. En les supposant équiprobables, cela donne une chance sur 64 milliards que deux doigts distincts aient les mêmes empreintes. Depuis, d'autres méthodes de calcul ont été proposées et justifient les règles d'identification édictées par Edmond Locard, directeur du laboratoire de police scientifique de Lyon, en 1914 ainsi que l'utilisation des fichiers d'empreintes digitalesempreintes digitales.

Réponse

Les règles de Locard pour identifier deux empreintes digitales sont : absence de discordancediscordance et existence de douze minuties concordantes. Ceci dit, ces notions ne doivent pas aboutir à un quelconque automatisme. Par exemple, en 1997, Shirley McKie, enquêtrice de la police écossaise, fut accusée d'un meurtre parce que ses empreintes digitales avaient été « identifiées » sur la scène d'un crime. En fait, elles n'étaient que quasiment identiques à celles du véritable meurtrier. En octobre 2019, la même police écossaise crut identifier Xavier Dupont de Ligonnès par ses empreintes digitales avant de se rétracter.

Les fichiers d’empreintes digitales

Pour fabriquer un fichier de taille raisonnable, une idée simple est d'oublier la majorité des caractéristiques d'une empreinte pour se concentrer sur les minuties. La description de chaque minutie demande en moyenne seize octetsoctets, qui correspondent au type (terminaison, bifurcation, île ou lac) et trois ou quatre nombres qui correspondent à des coordonnées et des angles. La question s'alourdit quand on remarque que, sur une empreinte digitale, on peut repérer un grand nombre de minuties comme le montre la figure suivante.

Comment automatiser leur repérage puis leur stockage afin d'obtenir une signature de l'empreinte ? Pour cela, elle est d'abord stockée sous un format de photographiephotographie numériquenumérique puis filtrée de façon à ce que les lignes aient toutes la même épaisseur (un pixelpixel). On obtient ainsi une image squelettique en noir et blanc. Les minuties sont alors extraites. À ce stade, on en détecte normalement une centaine. Comme chaque minutie demande en moyenne seize octets pour être décrite, ce nombre est beaucoup trop grand. Arrivés à ce niveau, on ne conserve en fait que les quinze plus fiables, ce qui donne une signature de 240 octets. L'important est que les algorithmes utilisés permettent ainsi de n'associer à chaque empreinte digitale qu'une seule et même signature. En revanche, il est possible que plusieurs empreintes possèdent la même. Cette propriété peut avoir des conséquences fâcheuses si aucune vérification humaine n'est faite, comme le montre le cas de Shirley McKie vu plus haut.

Structure du fichier

Le fichier d'empreintes digitales comprend trois parties : celui des signatures, celui des empreintes proprement dites et celui des biographies des individus ainsi recensés. Chaque signature renvoie à une ou plusieurs empreintes qui elles-mêmes renvoient chacune à un individu. La recherche se fait dans le fichier des signatures. En moyenne, vu la taille du fichier, on trouve ainsi quelques dizaines d'empreintes possibles. Le reste de l'analyse se fait de façon traditionnelle, c'est-à-dire par un spécialiste humain qui seul peut établir la concordance des empreintes. Dans cette analyse, l'ordinateurordinateur ne sert donc qu'à un tri préalable.

Hervé Lehning

En savoir plus sur Hervé Lehning

Normalien et agrégé de mathématiques, Hervé Lehning a enseigné sa discipline une bonne quarantaine d'années. Fou de cryptographie, membre de l'Association des réservistes du chiffre et de la sécurité de l'information, il a en particulier percé les secrets de la boîte à chiffrer d'Henri II.

- Son blog MATH'MONDE sur Futura

- Le dernier livre d'Hervé Lehning :

À découvrir également : L'univers des codes secrets de l'Antiquité à Internet paru en 2012 chez Ixelles.