Le botnet Jaku est un logiciel malveillant qui peut s’infiltrer dans un système informatique via des fichiers piégés afin de transformer les machines en « zombies » contrôlés à distance. Ce malware se distingue par sa technicité qui lui permet de cibler ses victimes avec une grande précision.

au sommaire

Membres d'ONG, ingénieurs, universitaires, scientifiques et employés gouvernementaux : voici quelques-unes des cibles du tout nouveau botnet nommé Jaku - le terme « botnet » désigne un réseau d'ordinateurs zombiesordinateurs zombies détournés à l'insu de leurs propriétaires. Celui-ci mène des attaques par déni de service distribuées (DDoS) et d'hameçonnagehameçonnage (phishing) pour tenter de dérober des informations sensibles, en visant des profils bien particuliers de diverses nationalités.

C'est un rapport de Forcepoint Security Labs qui a tiré la sonnettesonnette d'alarme. L'enquête, débutée en octobre 2015, estime à 19.000 le nombre de victimes uniques. D'après elle, Jaku est « différent et plus complexe » que la majorité des autres botnets connus des services.

Les chercheurs de Forcepoint ont nommé cette campagne de malware en s'inspirant de la planète Jakku figurant dans l'universunivers Star Wars car ils y ont relevé plusieurs références inattendues à propos de la saga de science-fiction, comme le nom du droïde R2D2. À noter que, pour des raisons de droits d'auteur, les chercheurs ont choisi d'écorcher l'orthographe de la planète en lui retirant un « k ».

Jaku est un malware qui peut s'infiltrer dans un système via le téléchargement d'un fichier torrent infecté ou d'une fausse image PNG. Une fois installé, il est capable d'infecter d'autres machines connectées et de les intégrer à son réseau.

Cependant, pour cibler avec précision ses victimes, le botnet utilise une technique bien plus poussée. Selon Andy Settle, chef des investigations spéciales pour Forcepoint, « la précision de Jaku implique l'utilisation d'outils plus efficaces qu'un fichier torrentfichier torrent. Nous pensons évidemment au mail, mais d'autres méthodes sont également envisageables ».

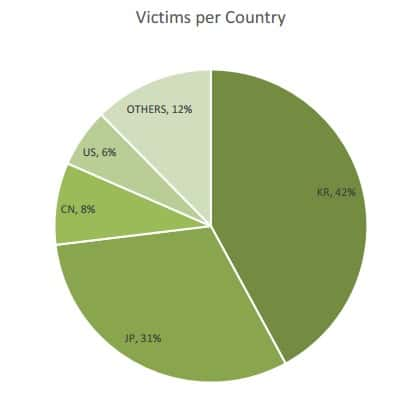

La Corée du Sud et le Japon sont les plus touchés

Il estime ainsi qu'il est possible que certains systèmes aient subi un « Evil Made » - c'est-à-dire que l'auteur du logiciel malveillantlogiciel malveillant a eu accès physiquement à l'ordinateur - ou une attaque de point d'eau.

Toujours selon le rapport, les auteurs du botnet pourraient être nord-coréens. « Plusieurs éléments laissent penser que le coréen est la langue maternelle des auteurs du logiciel malveillant », peut-on y lire, même s'il n'est pas exclu que les auteurs de Jaku mènent aussi une opération sous faux pavillon pour faire croire à une mission initiée par Pyongyang alors qu'ils sont pilotés par un autre État.

En tout cas, 42 % des personnes visées se situent en Corée du Sud et 31 % au Japon. Deux pays très impopulaires à Pyongyang. La Chine (9 %) et les États-Unis (6 %), deux pays qui ont, d'une façon ou d'une autre, aussi à faire avec le régime de Kim Jong-un, arrivent en troisième et quatrième positions des pays les plus touchés.

Vaincre Jaku est actuellement impossible sans la collaboration des organisations privées et des agences gouvernementales, estime Forcepoint. L'entreprise de cybersécurité a d'ailleurs annoncé avoir lancé une enquête conjointe avec la NSA, le CERT-UK, Europol et Interpol.