Plusieurs dizaines d'applications présentes dans le magasin officiel Google Play installaient un logiciel malveillant, le malware Judy, qui pratique la fraude au clic publicitaire. Environ 36,5 millions de smartphones Android étaient potentiellement concernés par cette arnaque, contre laquelle Google n’a pu réagir qu’après coup.

au sommaire

Face à la propagation des virus et autres logiciels malveillantslogiciels malveillants (malware en anglais) qui ciblent le système d'exploitation Android, l'une des principales recommandations est d'éviter d'installer des applicationsapplications en dehors du magasin officiel GoogleGoogle Play... Mais l'argument ne tient plus dès lors que la menace est présente au cœur même de celui-ci ! En effet, à plusieurs reprises ces derniers mois, des dizaines d'applications piégées y ont été repérées.

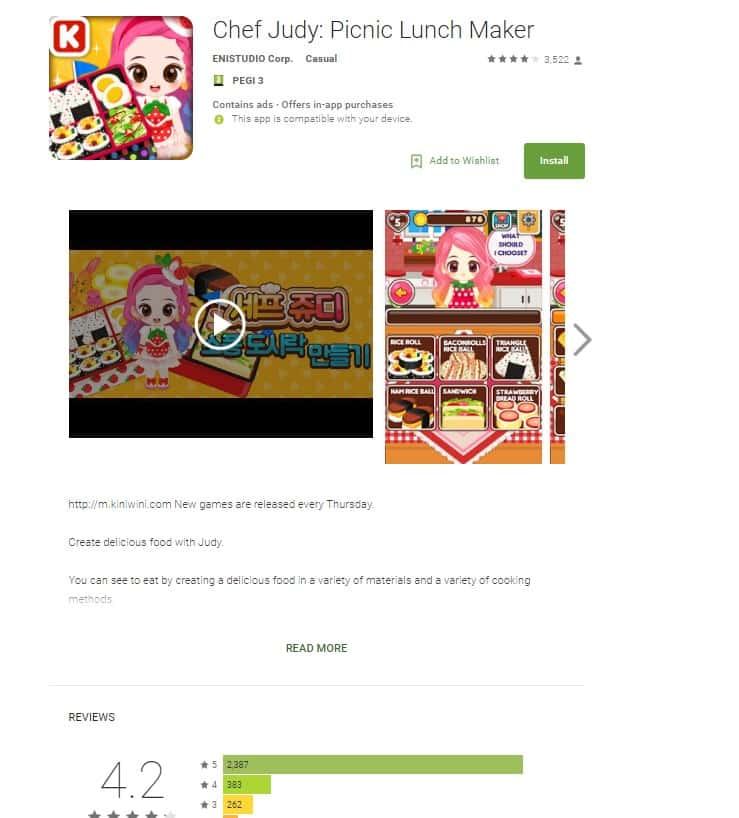

La dernière campagne en date vient d'être révélée par l'éditeur de solutions de sécurité Check Point qui a mis au jour un malware surnommé « Judy ». Celui-ci a été retrouvé dans 41 applications diffusées par la société coréenne Kiniwini, enregistrée sur Google Play sous le nom d'Enistudio Corp, ainsi que sur plusieurs autres titres de différents développeurs. Ces applications installent un logiciel de fraude qui permet à leurs auteurs de percevoir une rémunération en simulant des clics sur les bannières publicitaires de sites Web.

“ Les usagers ne peuvent se fier aux magasins d’applications officiels pour leur sécurité”

Selon les constatations de Check Point, certaines de ces applications étaient présentes depuis plusieurs années. Mais l'éditeur précise qu'il est difficile de savoir avec exactitude depuis combien de temps et à quelle échelle ce malware a été propagé. Averti, Google a rapidement fait le ménage et supprimé les titres incriminés. La question qui se pose est bien évidemment de savoir comment de telles applications peuvent prospérer si longtemps sur Google Play sans être repérées.

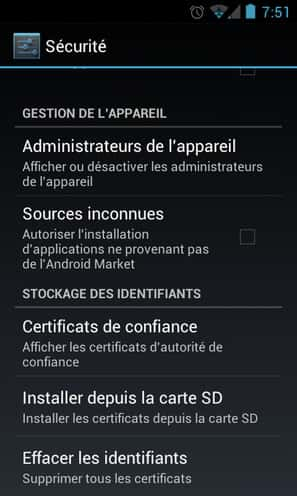

En effet, depuis 2011, le géant californien a instauré un programme de surveillance nommé Bouncer, qui ausculte les applications à la recherche de logiciels malveillants et sait aussi détecter tout fonctionnement suspect. Problème : les cybercriminels ont appris à contourner Bouncer en créant des applications tout ce qu'il y a de plus « normales ». Sauf qu'après avoir été installées et s'être vu octroyer des autorisations d'accès à diverses fonctionnalités du smartphone, elles en profitent pour se connecter à un serveur de commande et télécharger le malware qui va pouvoir accomplir sa basse besogne à l'insu de l'utilisateur.

Le malware Android Judy utilise un code JavaScript

Dans le cas de Judy, le logiciel malveillant est basé sur un code JavaScript qui s'installe furtivement. Il parvient à simuler le navigateur Internet d'un PC dans lequel il charge des adresses Web (URL) contenant des bannières publicitaires qu'il localise en cherchant les iframes (balises HTMLHTML permettant d'intégrer une page HTML dans un autre document HTML), qui contiennent des réclames insérées par la régie de Google. Judy va ensuite déclencher des clics de souris répétés afin de générer des revenus qui sont reversés par l'éditeur du site.

Dans le cas présent, la manne financière que représente ce système est potentiellement très importante étant donné la popularité des applications. En effet, Check Point estime leur diffusiondiffusion entre 4 et 18,5 millions pour les 41 applications signées Kiniwini et entre 4 et 18 millions pour les autres titres. Au total, ce sont donc 36,5 millions de smartphones qui ont pu être infectés par ce malware et produire des clics frauduleux pendant des mois et des mois.

Ce n'est pas la première fois que cette technique est employée. En mars puis en avril dernier, Check Point avait déjà mis au jour les campagnes « Skinner » et « FalseGuide » qui, dans les deux cas, affichaient des publicités sur l'écran du mobile. Face à la sophistication des procédés, Google, qui, contrairement à AppleApple, n'a pas de procédure de validation des applications avant leur mise en ligne, ne peut que réagir qu'une fois les coupables exposés.

La démarche de Check Point n'est évidemment pas anodine. L'éditeur fournit notamment des solutions de protection pour les mobiles et prêche pour sa cause : « Les usagers ne peuvent se fier aux magasins d'applications officiels pour leur sécurité et ils devraient recourir à des systèmes de sécurité avancés capables de détecter et de bloquer des malware zero day sur mobiles. »

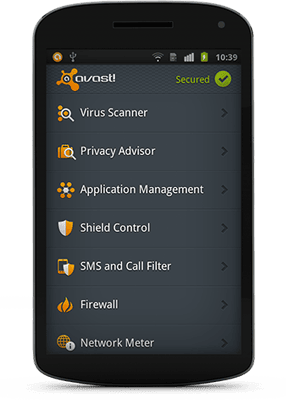

Que l'on choisisse ou non de s'équiper d'un antivirusantivirus payant, l'un des réflexes à avoir lorsque l'on installe une application sur son mobile est d'étudier avec attention les autorisations qu'elle demande. Si par exemple elle cherche à se faire octroyer des droits d'administrateur, mieux vaut décliner sous peine de lui ouvrir en grand les portesportes de votre smartphone et de tout ce qu'il contient.

Android : forte croissance des malwares sur mobiles et cible numéro 1

Article initial de Marc ZaffagniMarc Zaffagni, paru le 27/06/2013

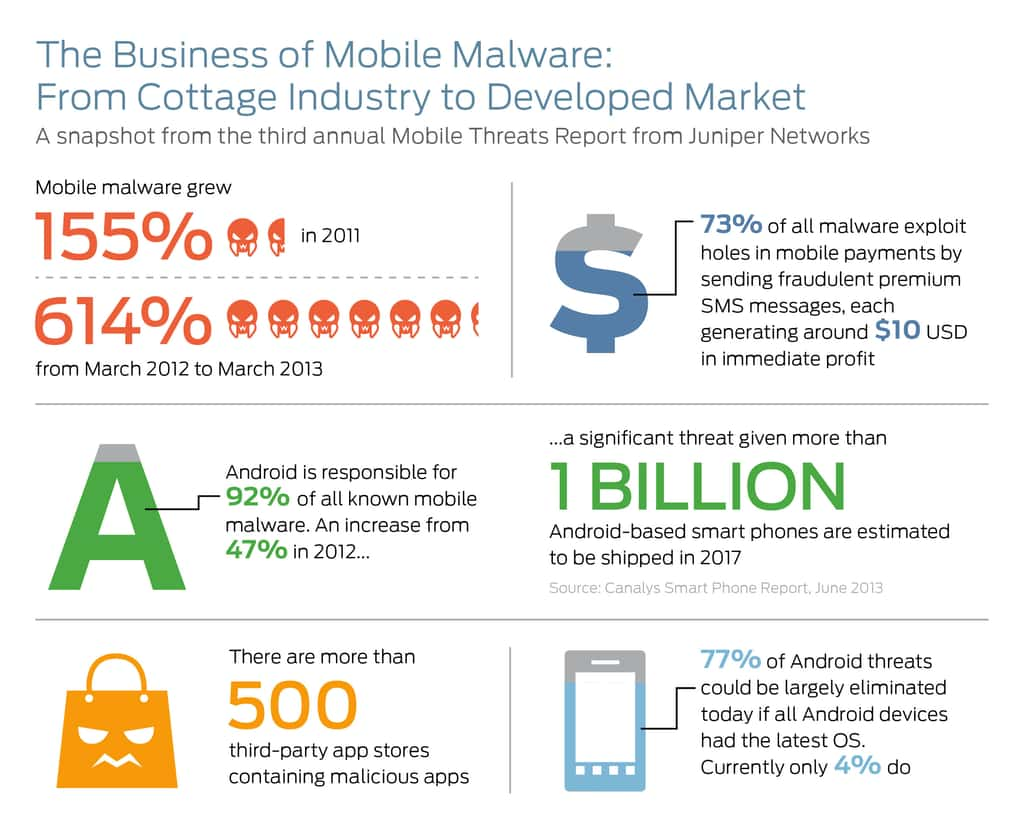

Dans son rapport annuel consacré aux menaces mobiles, Juniper Networks constate une très forte progression du nombre d'applications malveillantes, qui se comptent désormais en centaines de milliers. Environ 92 % de ces malwares ciblent les terminaux sous AndroidAndroid, le système d'exploitation mobile le plus répandu. L'étude pointe également les risques liés aux applications gratuites légitimes de plus en plus intrusives.

Juniper Networks vient de publier son troisième rapport annuel sur les menaces mobiles, qui fait état d'une croissance sans précédent du nombre de logiciels malveillants. Pour réaliser cette étude, le cabinet a analysé 1,85 million d'applications mobiles et vulnérabilités. Entre mars 2012 et mars 2013, le nombre d'applications mobiles contenant un malware est passé de 38.689 à 276.259, soit un bond de 614 % ! Android concentre 92 % des applications détectées.

Juniper Networks précise que l'OS de Google n'est pas ciblé en raison d'un niveau de sécurité plus faible que ses concurrents, mais bien parce qu'il est la plateforme mobile la populaire. Android est le système d'exploitation mobile numéro 1 dans le monde, avec 75 % des parts de marché (chiffres IDC, premier trimestre 2013). Il en est de même en Europe, où il détient 69 % du marché (chiffres IDC, premier trimestre 2013) ainsi qu'en France (63 % des smartphones vendus au premier trimestre, selon Kantar Worldpanel Comtech). Le système d’exploitation mobile est aux smartphones ce que Windows est à l'ordinateurordinateur personnel. Tous deux sont les cibles privilégiées des attaques et autres exploitations frauduleuses en raison de leur très grande popularité, qui motive les cybercriminels désireux de faire un maximum de victimes et d'amasser un important butin.

Android, un écosystème trop fragmenté

« L'évolution des menaces témoigne d'un appâtappât du gain certain chez les auteurs de ces logiciels, qui agissent comme de véritables entreprises lorsqu'ils conçoivent leurs attaques et leurs stratégies de diffusion », explique Juniper Networks. La preuve avec la découverte d'un faux logiciel antivirus qui rançonne les utilisateurs de smartphones Android. On peut également citer le malware Obad, dont la sophistication inquiète les spécialistes.

Outre sa popularité, Android est également victime de sa fragmentation en de multiples versions. Selon les chiffres officiels sur Android, seuls 4 % des terminaux en circulation utilisent la version la plus récente, à savoir Android Jelly Bean 4.2. Un peu plus de 41 % du parc installé tourne avec différentes mises à jour d'Android 2.0 : Eclair, Froyo et Gingerbread.

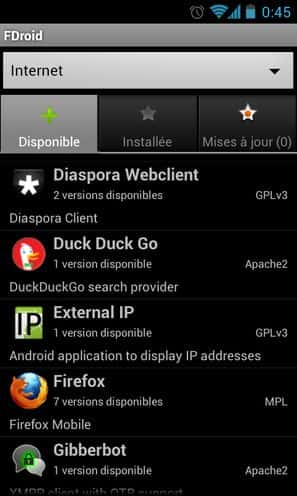

Le principal vecteur de diffusion de ces applications malveillantes est constitué des centaines de magasins d'applications alternatifs qui abritent des contenus tiers absents des magasins officiels. Juniper Networks dit avoir répertorié 500 boutiques de ce type, trois sur cinq étant originaires de Chine ou de Russie, deux pays d'où proviennent bon nombre de malwares. Dans la plupart des cas, les attaques utilisent des chevaux de Troiechevaux de Troie qui envoient des SMS vers des numéros surtaxés. Il y a également de faux installeurs d'applications, ainsi que des logiciels espionslogiciels espions. Les cybercriminels n'hésitent pas à leurrer les victimes en parodiant des applications populaires comme Google Play, Skype, Adobe FlashAdobe Flash ou les titres de la franchise Angry Birds.

Applications gratuites toujours plus intrusives

Mais les applications malveillantes ne sont pas le seul problème identifié dans l'étude de Juniper Networks. Elle attire également l'attention sur le niveau d'intrusion des applications gratuites légitimes, qui requièrent de plus en plus d'autorisations pour accéder aux données personnelles. Un phénomène qui touche les particuliers comme les entreprises.

En effet, l'installation de ce type d'applications sur des smartphones à usage professionnel peut conduire à des fuites de données dommageables. L'étude précise que « 16 % des applications gratuites de catégorie "entreprise" sont autorisées à accéder aux carnets d'adresses, 11 % à d'autres informations de compte et 22,8 % à l'appareil photo ». Pour Laurent Paumelle, architectearchitecte sécurité chez Juniper Networks, « entreprises et administrations doivent donc sérieusement envisager de protéger leurs données et leurs réseaux en adoptant une approche globale de la sécurité mobile ».

Découvrez les comparatifs et guides d'achats Smartphones

Retrouvez tous nos articles sur la rubrique guides d'achat smartphone :

- Meilleurs Smartphones 2025 - Test et Comparatif

- Meilleurs Smartphones 5G 2025 - Test et Comparatif

- Meilleurs Smartphones Apple 2025 - Test et Comparatif

- Les meilleurs smartphones à moins de 600 € : lequel choisir en 2025 ?

- Les top smartphones haut de gamme à moins de 700 €

- Les meilleurs smartphones à moins de 800 € : lequel choisir en 2025 ?

Ce qu’il faut

retenir

- Le logiciel malveillant Judy était diffusé à partir d’applications légitimes présentes sur Google Play.

- Il était utilisé pour générer des clics sur des bannières publicitaires afin de rémunérer ses auteurs.

- Google a supprimé les applications incriminées aussitôt découvertes.