au sommaire

Après avoir échappé au DADVSI (Droit d'auteur et droits voisins dans la société de l'information) en 2006, l'internaute français se retrouve aujourd'hui surveillé par un gendarmegendarme fantomatique, Hadopi (Haute autorité pour la diffusiondiffusion des œuvres et la protection des droits sur Internet). Cette surveillance de nos faits et gestes numériques est souvent perçue comme une atteinte aux libertés du citoyen.

Pour Eric Filiol, directeur du laboratoire de virologie et de cryptologie opérationnelles à l'Esiea Ouest, la Hadopi « est dangereuse car elle met potentiellement tout citoyen sous surveillance. ». En évoquant le spectrespectre du basculement démocratique, il explique que « ce genre de dispositif peut être détourné ». Un danger sur le plan de la liberté d'expression selon le chercheur, mais pas seulement, pour lui cette haute autorité « va créer une France a deux vitessesvitesses : ceux qui sauront contourner techniquement et ceux qui ne le sauront pas et pourront en plus être les victimes des premiers. »

En effet, poussés par la peur du gendarme et soucieux de préserver leur vie privée, les internautes aguerris chiffrent de plus en plus leurs échanges. Du coup, cette radicalisation d'Internet inquiète-t-elle de nombreux services de renseignements de par le monde. Le cryptage de données, comme les e-mails ou les téléchargements, risque de noyer les habitués de ce type de méthode dans la massemasse. Terroristes, pédophiles et autres délinquants auront potentiellement moins de chances d'être repérés, la charge de travail pour les isoler des quidams devenant trop lourde. Récemment, un article du Times pointait sérieusement le problème du doigt.

Surfer plus sûr

Face à ce constat, Eric Filiol et son équipe ont mis au point une méthode pour préserver son jardin secret informatique. Le chiffrement de données est strictement encadré par la loi française. Dans l'article 30-I de la loi n°2004-575 du 21 juin 2004 pour la confiance dans l'économie numérique il est stipulé que « l'utilisation des moyens de cryptologie est libre ». Cependant le décret n° 2007-663 du 2 mai 2007 encadre la diffusion de la cryptographie, dans le texte sont interdits, sauf autorisation des autorités en vigueur :

- « soit un algorithme cryptographique symétrique employant une clé de longueur supérieure à 56 bits ; »

- « soit un algorithme cryptographique asymétriqueasymétrique fondé soit sur la factorisation d'entiers de taille supérieure à 512 bits, soit sur le calcul de logarithme discretlogarithme discret dans un groupe multiplicatif d'un corps fini de taille supérieure à 512 bits ou dans un autre type de groupe de taille supérieure à 112 bits. »

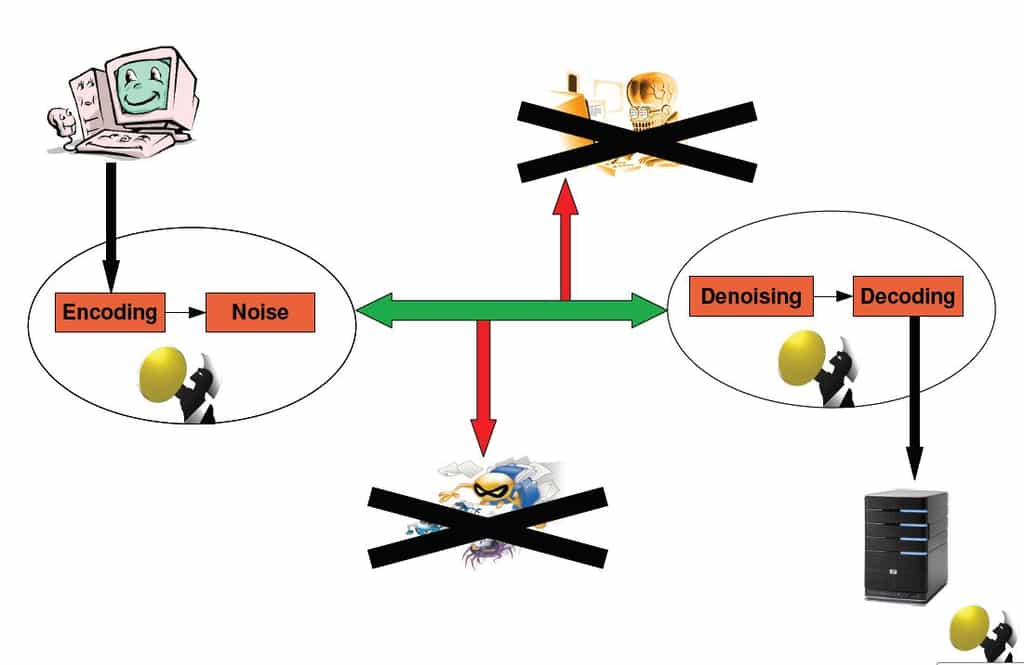

Aussi l'exploit des chercheurs est de sécuriser les données de l'utilisateur sur Internet sans avoir recours au chiffrement. Pour ce faire ils ont dû se délester des fondamentaux du cryptage actuel, qui consiste en un système de clés utilisées pour chiffrer et déchiffrer des données entre l'émetteur et le receveur. Le chiffrement repose aussi sur des probabilités, en l'occurrence un bit a une chance sur deux d'être égal à 1.

La différence entre brouillage et cryptage est que le premier consiste à brouiller les données selon le principe de l'entropieentropie de Shannon. L'entropie désigne l'incertitude sur les données transmises. Plus l'émetteur inclut de bruits parasitesparasites, ici des bits ajoutés, plus l'entropie est grande. Inversement, plus le récepteur reçoit des données plus il est à même de minorer cette entropie pour s'approcher des données originelles. La différence est qu'une donnée brouillée est indiscernable et illisible en temps réel mais pas inviolable une fois isolée, tandis qu'une donnée chiffrée est facilement repérable sur le réseau, mais demande des ressources colossales pour le décodage.

Ainsi Perseus cristallise l'aboutissement des recherches sur le processus à adopter lors du codagecodage des informations de l'internaute. A terme, ce dernier pourrait éviter aux surfeurs d'avoir recours au chiffrement pour ainsi permettre aux autorités et services dédiés de continuer à assurer la sécurité des citoyens.

Une création ouverte

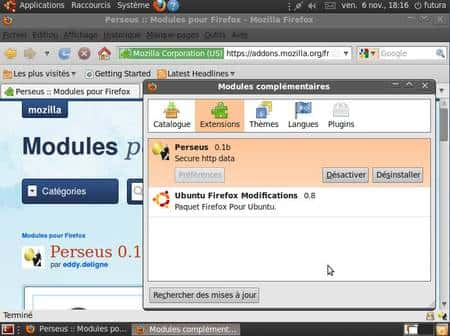

Perseus se présente pour le moment sous la forme d'un module à installer sur le navigateurnavigateur Internet Firefox sous les systèmes GNUGNU/LinuxLinux. Sur ce point Eric Filiol se veut rassurant, « face la demande on est en train de sortir une librairie [bibliothèque de fonctions, NDLRNDLR] en langage C qui sera portable sur tous les OS ». Quant aux types de transactions numériques couvertes, le chercheur annonce que « le système sera intégrable par la communauté du libre dans tous les clients-serveursclients-serveurs pour n'importe quel protocoleprotocole (TorrentTorrent, Mail, HTTPHTTP, FTPFTP...) ». Avis aux programmeurs, « la librairie devrait être disponible dans un mois ». De plus Eric Filiol soumettra une présentation à la prochaine conférence européenne Black Hat, avec des fonctions supplémentaires dont il garde pour l'instant le secret.

Le développement de tels dispositifs représente un risque certain pour les ayants-droits et les multiples acteurs impliqués dans la mise en place de l'Hadopi, autorité d'ailleurs critiquée par l'Europe, qui demandait récemment à la France de revoir sa copie. Pour Eric Filiol, il vaut mieux éduquer plutôt que de réprimer. Il faut cependant préciser que son bébé n'est pas fondamentalement un outil anti-Hadopi. Il pourrait aussi permettre, par exemple, de lutter contre le fléau des ordinateurs zombiesordinateurs zombies (botnetsbotnets).

Le feuilleton technique s'annonce riche en émotions, tant les enjeux sont variés. Affaire à suivre...