au sommaire

Souvenons-nous d'Enigma, la machine de chiffrement utilisée par l'armée allemande durant la seconde guerre mondiale pour transmettre des messages codés à ses sous-marinssous-marins. Son cryptage était considéré comme inviolable et pourtant les Britanniques, dont Alan Turing, sont parvenus à casser ce code. La clé de cryptage RSA utilisée pour sécuriser la grande majorité des transactions bancaires vient de subir à peu près le même sort. Ce codage repose sur le principe de la clé publique, qui sert, en plus de la clé privéeclé privée (les deux étant mathématiquement liées), à crypter et décrypter un message.

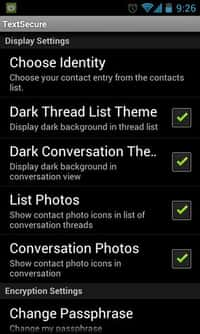

C'est sur certaines de ces clés publiques que des chercheurs de l'École polytechnique fédérale de Lausanne (EPFL) ont relevé une

Arjen Lenstra, professeur au laboratoire de cryptologie algorithmique à l’EPFL, a démontré avec son équipe que les clés de cryptage RSA ne sont pas fiables à 100 %, mais seulement à 99,8 %... © EPFL

Cryptographie RSA : des doublons générés

En revanche, selon l'un des responsables de RSA Systems, l'algorithme de chiffrement n'est pas en cause. La source du problème se trouverait dans le système produisant les clés publiques qui génère, pour une raison mal expliquée, des doublons.

Rappelons que la méthode de cryptage RSA a été inventée en 1977 par Ronald Rivest, Adi Shamir et Leonard Adleman. Elle fait suite à la découverte du cryptage à clé publique. Depuis, RSA est devenue une société (RSA Security) et son système de cryptage à clé publique est le plus employé pour sécuriser les données et surtout les transactions bancaires. Le plus surprenant est que cette technique a vu le jour par hasard, puisque les trois chercheurs s'étaient lancés comme objectif de prouver qu'il existait une faille dans tous les systèmes de cryptage à clé publique...