au sommaire

Une image obtenue en agrégeant celles de spams reçus durant 2 semaines seulement... Aujourd'hui, des dizaines de milliards de tels messages sont diffusés sur la Toile chaque jour. Des réseaux d'ordinateurs individuels infectés servent de relais pour ces botnets, régulièrement démantelés, comme Waledac, que Microsoft a détruit en 2010. © Enjoy Surveillance, Flickr, CC by-nc-sa 2.0

« Je suis heureux de vous annoncer que, après 3 jours d'effort, le botnet Grum a finalement été mis hors de combat. Tous les serveurs de commande et de contrôle (CnC) sont morts, laissant leurs zombies orphelins. » Atif Mushtaq, informaticien chez FireEye, est fier de diffuser cette nouvelle : le botnet Grum, qui sévissait depuis 4 ans et était tenu pour responsable de 18 % du spam mondial actuel (33 % durant ses meilleurs jours en janvier dernier), n'existe plus. Des centaines de milliers d'ordinateurs infectés (« zombies ») ont donc cessé de recevoir des ordres pour diffuser à l'insu de leurs propriétaires des e-mails publicitaires, 18 milliards par jour à l'échelle planétaire semble-t-il. Après Waledac et Rustock, Grum était considéré comme la médaille de bronzebronze des expéditions de « pourrielspourriels ».

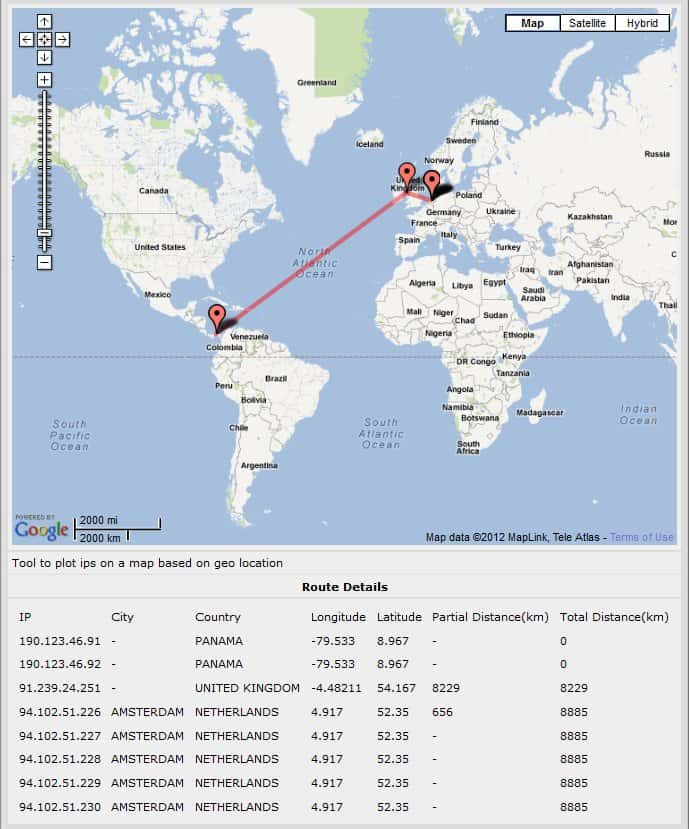

La traque a commencé le 9 juillet, explique Atif Mushtaq, quand lui-même a repéré trois serveurs CnC porteurs de Grum au Panama, aux Pays-Bas et en Russie. Contactées, les autorités hollandaises ont fait fermer les deux serveurs infectés présents dans le pays le 16 juillet et au Panama, le fournisseur d'accès gérant le serveur incriminé l'a fait éteindre. Mais, explique Mushtaq, six serveurs sont immédiatement apparus en Ukraine, remplaçant l'ordinateur panaméen. Ce rapide basculement indiquerait, selon l'informaticien de FishEye, que le serveur panaméen était l'un des deux serveurs CnC maîtres, avec celui situé en Russie.

Le jeu de piste d'Atif Mushtaq pour repérer les serveurs du botnet Grum. Le 9 juillet, il découvre plusieurs ordinateurs infectés, dont deux serveurs maîtres au Panama et six serveurs secondaires aux Pays-Bas. © Atif Mushtaq, FireEye

Grum est bel et bien mort

D'autres informaticiens, de l'organisation Spamhaus et de la société russe CERT-GIB, sont venus lui prêter main-forte et, finalement, ont pu faire fermer les serveurs ukrainiens et russes. La mise hors d'état de nuire du réseau Grum « est donc une affaire collective », insiste Atif Mushtaq, qui conclut que lorsque « les bons canaux sont utilisés », même des fournisseurs d'accès russes ou ukrainiens peuvent être contraints de collaborer.

Grum renaîtra-t-il dans quelques jours ? Interrogé par le New York Times, Atif Mushtaq affirme qu'il n'y croit pas. Selon lui, les PC zombiesPC zombies ne pourront pas être enrôlés par d'autres serveurs, à cause du fonctionnement même de Grum, qui interdit aux ordinateurs contaminés de se connecter à un autre serveur maître. Pour relancer un botnet équivalent, ses auteurs devraient pour cela « recommencer une nouvelle campagne pour infecter des centaines de milliers de machines ».