Ce n'est que la deuxième fois que ça arrive : des pirates ont réussi à intégrer un malware dans l'UEFI, ce micrologiciel qui relie la carte mère au système d'exploitation. C'est le pire scénario possible et l'éditeur Kaspersky en a découvert une nouvelle forme sur deux ordinateurs.

au sommaire

La chasse aux malwares, c'est le quotidien des experts en sécurité de n'importe quel éditeur d'antivirus. Chaque jour, de nouveaux ennemis apparaissent ; il faut les débusquer et les comprendre avant d'apprendre à les éliminer. Chez Kaspersky, le dernier virus découvert est de la pire espèceespèce, et ce n'est d'ailleurs que la deuxième fois qu'un tel spécimen apparaît. MosaicRegressor est un malware caché dans l'UEFI, et c'est aussi rare que dangereux.

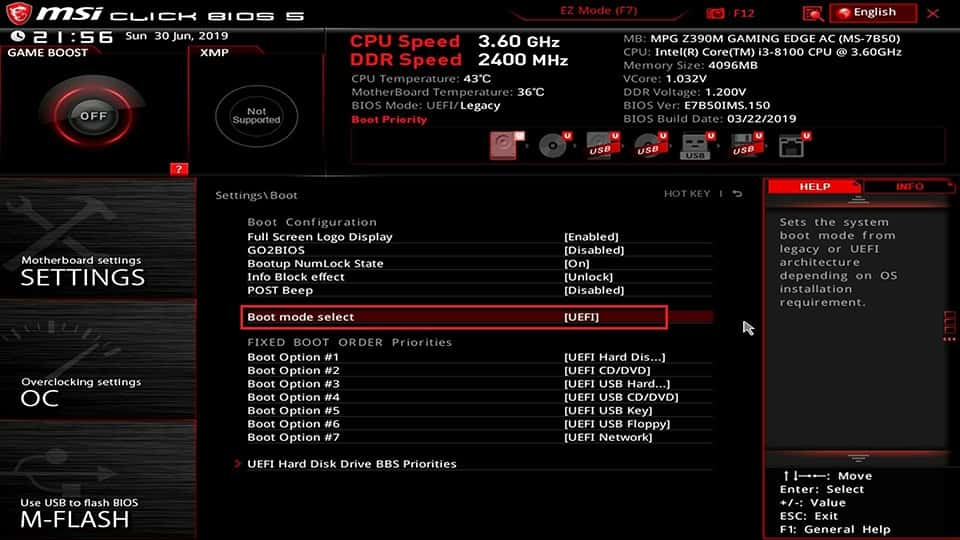

L'UEFI (Unified Extensible Firmware Interface), c'est l'interface qui a pris le relais du Bios (Basic Input Output System), avec des fonctions plus évoluées. C'est ce micro-logiciel, installé sur la carte-mère, qui se lance au démarrage pour faire communiquer tous les composants entre eux, mais aussi et surtout pour accéder et lancer le système d'exploitation. Il ne peut être changé puisqu'il est lié à la carte mère, et pour l'améliorer, on peut simplement le mettre à jour. Cette opération s'appelle le « flashage » car il est installé sur un composant de mémoire Flashmémoire Flash.

Un cheval de Troie sophistiqué

Le souci est que des pirates sont parvenus à se glisser sur cette mémoire, et c'est le pire scénario possible pour la simple et bonne raison que l'UEFI se lance avant le système d'exploitation. C'est comme si un virus se glissait dans le carburant d'une voiturevoiture au moment de mettre le contact. Pour l'instant, MosaicRegressor a été aperçu sur deux ordinateursordinateurs seulement, appartenant tous deux à des diplomates asiatiques.

À chaque démarrage, MosaicRegressor vérifie si son fichier malveillant « IntelUpdate.exe » se trouve dans le dossier de démarrage de Windows. Si ce n'est pas le cas, il ajoute le fichier. Il agit ainsi comme un cheval de Troiecheval de Troie, et il peut ensuite prendre le contrôle de l'ordinateur, puis installer ce qu'il veut. Sans que l'utilisateur ne se rende compte de sa présence. Kaspersky n'a pas encore cerné tous les dommages causés, mais le malware permet par exemple de récupérer des fichiers des systèmes sur lesquels il est installé.

De l'espionnage pur et dur

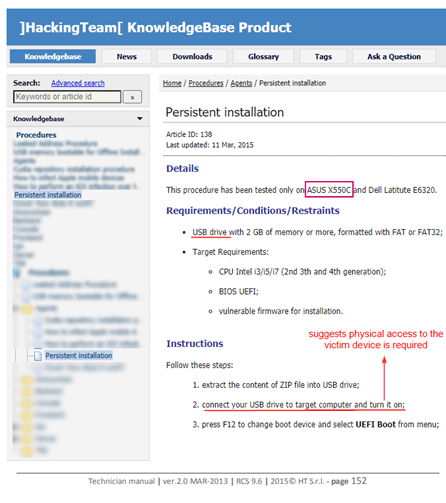

Dans le code du virus, des indices laissent penser que les pirates viennent de Chine, et pour parvenir à leurs fins, il leur a donc fallu mettre à jour le firmware de la carte-mère. Une opération complexe, parfois vouée à l'échec, et qui nécessite forcément d'avoir accès à l'ordinateur ciblé. Ce n'est donc pas par InternetInternet que le virus se transmet, mais d'ordinateur à ordinateur, via une clé ou un disque USBUSB avec un firmware vérolé de l'UEFI.

Depuis peu, Kaspersky intègre une protection capable de scanner si du code malveillant est sur ce composant, et selon les chercheurs de cet éditeur, c'est sans doute l'œuvre d'espions. Pour l'instant, le grand public n'est pas concerné par des attaques de ce type. Mais le vrai danger serait que les pirates parviennent à infecter un serveurserveur d'une grande entreprise ou d'une administration.