Le système informatique d’Uber a été piraté dans la nuit de jeudi à vendredi. Si l’entreprise n’a pas encore communiqué de détails sur cette attaque de grande envergure, le responsable, quant à lui, n’a pas hésité à parler aux experts.

au sommaire

On en sait un peu plus sur l'attaque subie par Uber en fin de semaine dernière, où tous les systèmes ont été infiltrés par un pirate. Tout d'abord l'âge du pirate en question : 18 ans. De plus, il aurait agi seul. Un exploit pour quelqu'un de si jeune.

La première étape de l'attaque reste floue. Le pirate a réussi à obtenir les identifiants d'un employé d'Uber mais n'a pas précisé comment c'est arrivé. Toutefois, le compte de l'employé en question n'aurait pas permis d'accéder aux systèmes critiques de l'entreprise. De plus, à cause de l’authentification multi-facteurs (MFA), un identifiant et un mot de passe ne suffisent pas. Pour accéder en profondeur aux systèmes d'Uber, il a pu profiter de deux gaffes de l'entreprise.

Un employé eu à l’usure

Le pirate en question s'est vanté d'avoir utilisé une technique baptisée MFA fatigue. Pour sécuriser les connexions, Uber utilise les notifications push. Autrement dit, l'utilisateur reçoit une notification lui demandant d'autoriser l'accès d'un appareil qui tente de se connecter avec son compte. Le pirate a inondé l'employé de notifications pendant une heure afin de baisser sa vigilance. C'est la première gaffe : le système de sécurité du MFA ne détecte pas ce genre d'abus, alors qu'il aurait dû attirer l'attention d'un administrateur ou verrouiller le compte visé. Le hacker l'a ensuite contacté via WhatsAppWhatsApp en prétendant être du service informatique d'Uber, lui indiquant qu'il devait accepter la demande pour que ça cesse. L'employé s'est aussitôt exécuté.

De là, le pirate a pu se connecter à l'intranet d'Uber mais il n'avait pas encore un accès suffisant pour les éléments plus sensibles. Il a donc fouillé un peu et a découvert un dossier partagé contenant des scripts PowerShell, dont un contenant un nom d'utilisateur et un mot de passe pour Thycotic (PAM). C'est la seconde gaffe. Ce système permet de gérer les comptes à privilèges et se trouve au centre du système de sécurité de l'intranet d'Uber. Le jeune pirate a donc pu s'en servir pour accéder à tous les services, notamment l'administration de domaine, DUO, OneLogin, Amazon Web Services et GSuite.

Uber « n’a aucune preuve » d’un accès aux données personnelles

De là, le hacker a pu télécharger le code source d'Uber, accéder aux bases de données et s'est même amusé à narguer les employés. Ils ne pouvaient plus accéder au Web, toutes les pages étaient redirigées vers une image pornographique avec le message « F*** you wankers ».

Grâce à son accès, il a pu accéder au Slack interne d'Uber, où les employés ont continué à en rire même après avoir reçu l'ordre de ne plus s'y connecter. La firme a donc dû arrêter le service en même temps que tous les autres outils internes afin d'évaluer l'étendue des dégâts et sécuriser les accès.

À ce jour, Uber n'a toujours pas confirmé ces informations et n'a envoyé aucune notification à ses utilisateurs. L'entreprise s'est contentée d'une déclaration assez laconique vendredi soir indiquant que tout est fonctionnel, que les outils internes sont de nouveau en ligne et qu'elle collabore avec la police. Toutefois, Uber a également indiqué qu'il n'existe aucune preuve que le pirate ait pu accéder à des données d'utilisateurs sensibles. Cette formulation suggère que la firme n'est pas encore certaine qu'il n'ait pas volé de données personnelles. C'est donc une affaire à suivre...

Uber victime d'une cyberattaque massive

Un pirate a annoncé qu'il avait accès à l'intégralité des services internes à Uber, bases de données d'utilisateurs comprises et données financières. C'est une simple opération de phishingphishing qui lui a permis de pénétrer dans les systèmes.

Article de Louis Neveu, publié le 16/09/2022

Lorsque les employés d'Uber ont reçu sur Slack le message d'un hacker indiquant qu'il avait piraté le service et qu'il avait accès à tout et notamment les bases de données, ils ont d'abord cru à une blague. S'est ensuivie une avalancheavalanche d'emojis symbolisant l'amusement. La rigolade n'a pas duré longtemps et Slack, comme de nombreux autres outils internes, a été temporairement désactivé par Uber.

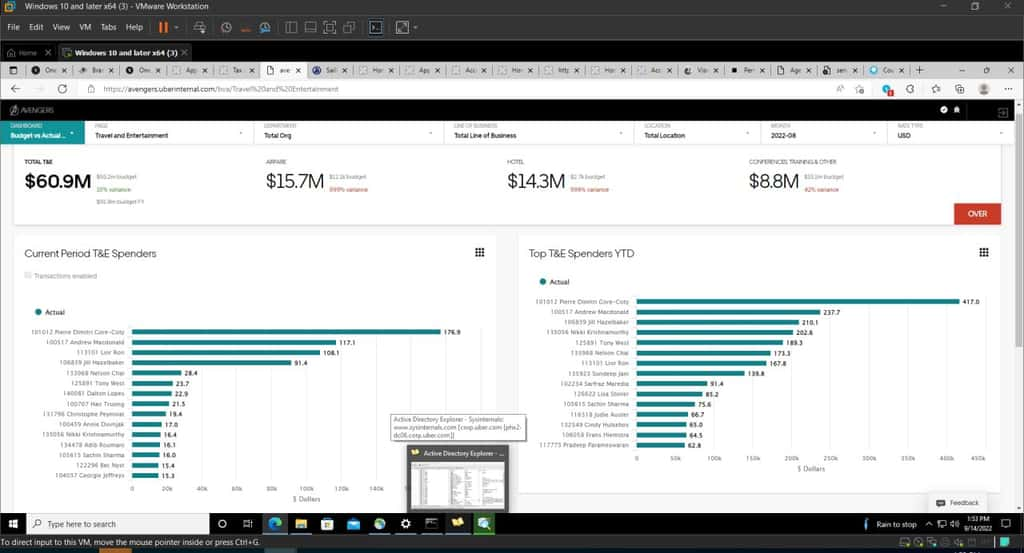

Dans la foulée, la société a déclaré sur TwitterTwitter cet incident de cybersécurité par un message laconique. Le pirate a également publié de nombreuses captures d'écrancaptures d'écran montrant l'étendue des dégâts. Sur celles-ci, on peut constater qu'il est parvenu à accéder à des services internes critiques comme le compte de la plateforme Amazon Web Services d'Uber, à la console d'administration, son service de cybersécurité HackerOne ou encore aux données d'ordres financières.

Un piratage d’ordre politique

Comment le pirate a-t-il pu s'introduire dans les serveursserveurs et pénétrer en profondeur dans les systèmes ? Simplement par une opération classique de phishing. Le hacker a envoyé un SMSSMS à un des employés en se faisant passer par un responsable informatique d'Uber. La victime a été incitée à livrer ses identifiants, ça a marché et le tour était joué.

À priori, selon le Washington Post, la motivation du pirate est d'ordre politique. Sensible au traitement subi par les chauffeurs de la société, il se serait fait plaisir en piratant la société. Il a également indiqué qu'il compte publier le code source d'Uber d'ici quelques mois. De son côté, la société explique qu'elle est épaulée par les forces de l'ordre pour régler la situation et se contente de livrer des informations au compte-goutte sur cette affaire. Ce n'est pas la première fois qu'Uber est attaqué. En 2016, sa base de données d'utilisateurs et de chauffeurs avait été piratée via une vulnérabilité d'un service tiers.