au sommaire

Lock It and Still Lose It (soit à peu près « Verrouillez-la et vous la perdrez encore ») : c'est le titre choc d'une étude présentée à la conférence Usenix, à Austin, au Texas, qui se termine aujourd'hui. Elle concerne une nouvelle fois le piratage de voitures, plus précisément l'ouverture des portières par télécommande.

L'étude est signée par trois chercheurs de l'université de Birmingham (Flavio Garcia, Pierre Pavlidès et David Oswald) ainsi que par Timo Kasper, de l'entreprise allemande Kasper & Oswald. L'équipe a en fait conduit deux analyses :

- sur les véhicules des marques du groupe Volkswagen depuis 1995 (Audi, VW, Seat et Skoda) ;

- sur l'algorithme de cryptage Hitag2, mis en œuvre dans des circuits intégrés (PCF7946 et PCF7947), réalisé par l'entreprise NXP et utilisé par de nombreux constructeurs, notamment Alfa Romeo, Ford, Lancia, Opel, Peugeot, Renault et Ford.

Résultat : il est possible de décrypter les échanges entre la clé et le véhicule pour, ensuite, y pénétrer à loisir, sans effraction. Ainsi, 100 millions de voituresvoitures seraient piratables. Ce piratage est tout de même limité par la faible portée de ces systèmes à base de puces RFID (Radio Frequency IdentificationRadio Frequency Identification). Le malfaiteur doit donc être tout près de sa victime. Rappelons qu'en 2015, BMW avait mis à jour un logiciel interne communiquant par carte SIM qui ouvrait, à cause d'une faille, un accès à des fonctions de la voiture par une connexion Internet.

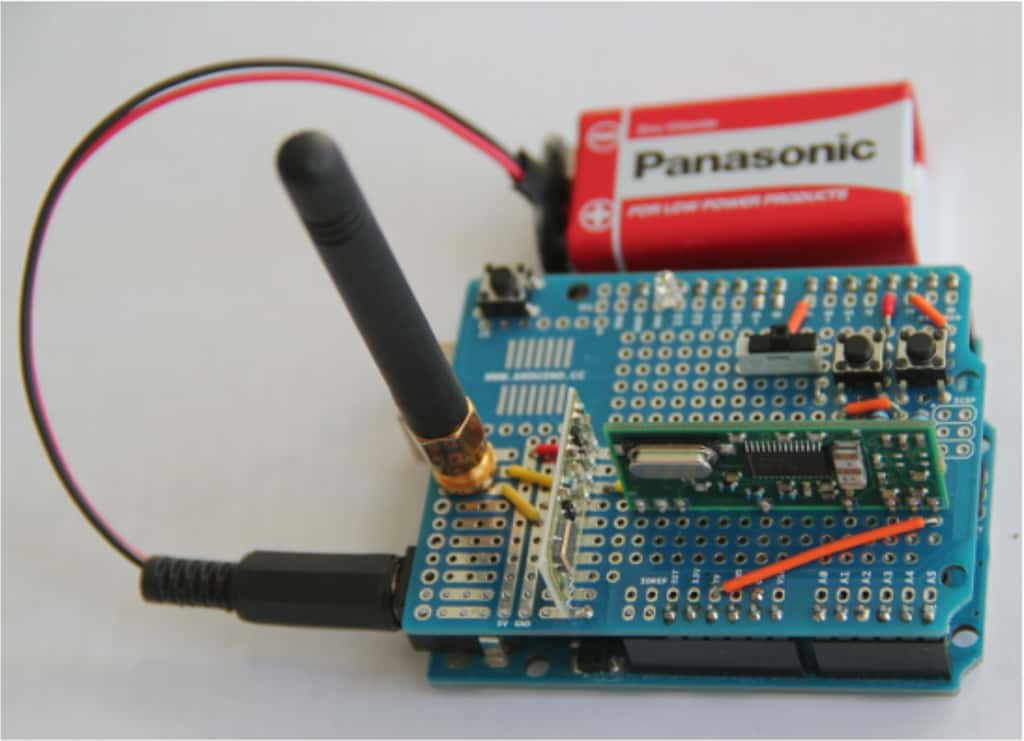

Voici le transpondeur réalisé par l'équipe autour d'un circuit Arduino, pour moins de 40 euros précisent les chercheurs. © Flavio Garcia et al.

Les systèmes de sécurité s'améliorent avec le temps

Chez Wolkswagen, les chercheurs ont noté l'évolution - positive - des systèmes de sécurité au cours des années, avec quatre versions. Avec la première, utilisée jusqu'en 2004 sur certains modèles, les auteurs de l'étude affirment que la sécurité n'est assurée que par la faible portée de l'émissionémission radio. L'écoute des échanges suffirait à générer un signal similaire pour déverrouiller la voiture.

Les systèmes plus récents envoient des paquets de données cryptées. Cependant, pour les deux versions utilisées entre 2004 et 2009, les chercheurs notent que ce codagecodage est similaire d'une clé à l'autre, sur des millions de véhicules du groupe, facilitant donc la réalisation d'une clé clonée. La quatrième version améliore la situation mais pas parfaitement, avec des clés de cryptage identiques sur de nombreux véhicules. Selon les auteurs, le groupe Volkswagen affirme que, désormais, les clés sont individualisées pour chaque véhicule.

Alors que Volkswagen utilise son propre système, nombre de constructeurs s'en remettent aux puces de NXP. Leur algorithme, Hitag2, est personnalisable et utilisé par différentes marques depuis de nombreuses années. Il a lui aussi ses faiblesses, que les chercheurs ont pu exploiter. Pour décrypter les échanges, il faut intercepter plusieurs codes et utiliser un ordinateurordinateur. Les chercheurs donnent la liste des quinze voitures dont ils ont pu forcer l'ouverture, depuis une Alfa Roméo Giuletta de 2010 jusqu'à une Renault Master de 2011 en passant par une Citroën Nemo de 2009, une Fiat Punto de 2016 et un Peugeot Boxer de 2010.

Conclusion des auteurs : l'idéal est d'utiliser une clé mécanique...