au sommaire

La souche de ce virus s'est propagée à partir de 467 applicationsapplications pour OS X disponibles sur le Maiyadi App Store, une boutique d'applications en ligne chinoise indépendante d'Apple. En tout, ces applications auraient été téléchargées près de 360.000 fois. Après avoir été installé sur l'ordinateurordinateur via une application, le malware attend qu'un appareil doté d'iOS soit branché sur l'une des prises USBUSB du Mac. Le cas échéant, WireLurker peut alors récupérer le numéro de série de l'appareil et les identifiants iTunesiTunes de l'utilisateur. Au passage, il installe une application de lecture de comics inoffensive. Elle permet aux créateurs de ce malware de s'assurer du bon fonctionnement du virus et surtout, elle laisse entrevoir ce que WireLurker pourrait permettre de faire. Si toutefois iOS est jaibreaké, le potentiel de nuisance du malware s'exprime. Il peut installer une application qui lui permet de récupérer les contacts du téléphone, les SMSSMS, et de s'introduire dans des applications utilisées pour le paiement en ligne afin d'en extraire les données bancaires.

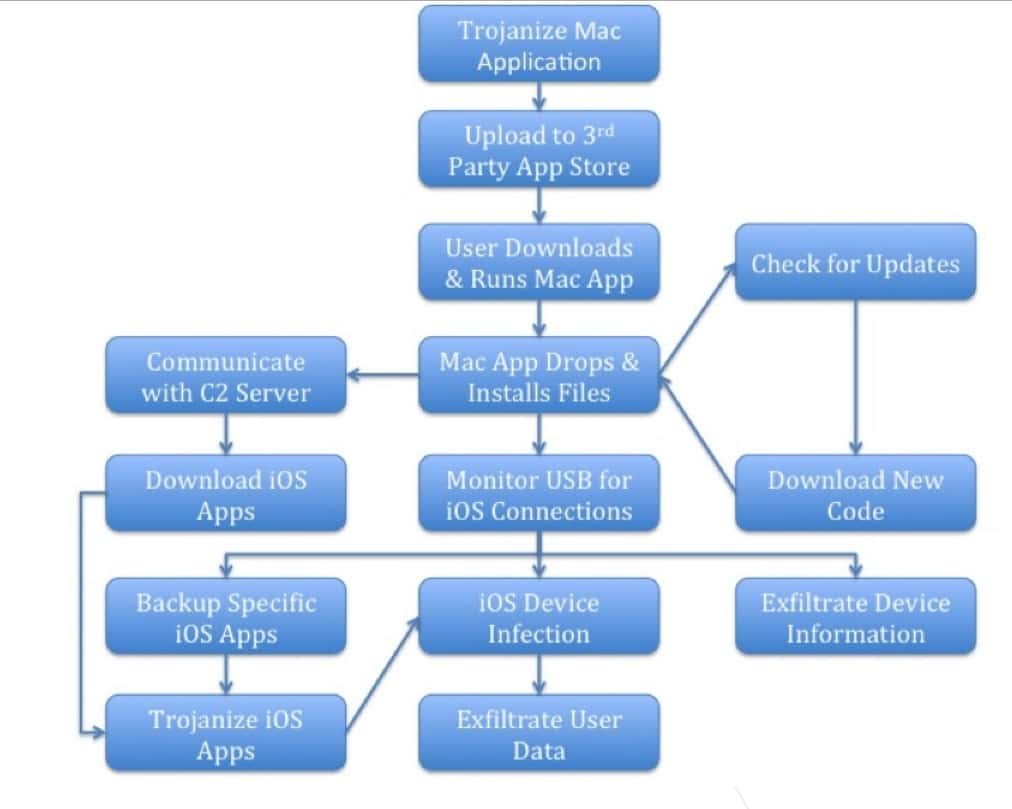

Voici les différentes étapes de déploiement du malware WireLurker de la boutique en ligne, son installation sur OS X et jusqu’à la contamination d’un terminal sous iOS. © Palo Alto NetWorks

Neutralisé par Apple

Hier soir, à la suite de la publication du rapport de la société de sécurité, Apple a pris soin de bloquer les applications infectées par Wirelurker en interdisant leur certificatcertificat. En revanche, les mobiles dotés d'un iOS jailbreaké restent toujours concernés par la menace. Reste qu'il faut toutefois nuancer la dangerosité de cette découverte. En effet, WireLurker semblait être en période d'expérimentation et n'a pas vraiment eu encore l'occasion de sortir ses griffes. Provenant d'applications destinées à la chine, il risquait peu de se répandre dans d'autres pays. De plus, si l'utilisateur suit les préconisations d'Apple, il sait qu'il est risqué de télécharger des applications en dehors de l'App StoreStore du constructeur. De plus, le vrai danger concerne surtout les mobiles dont iOS a été jailbreaké. Une pratique plus que déconseillée par Apple. Enfin, à part pour charger un mobile, les utilisateurs exploitent beaucoup moins qu'auparavant la synchronisation via un câble USBcâble USB. Ils lui préfèrent désormais le Wi-FiWi-Fi.

Sans doute détecté à temps, WireLurker ne présentait donc pas un véritable danger dans l'immédiat. Toutefois, c'est la la sophistication des techniques employées par ses créateurs qui rend ce malware inquiétant. C'est ce que rappelle Ryan Olson, le directeur de la recherche du laboratoire de Palo Alto Networks, en soulignant que « WireLurker ne ressemble à rien de ce que nous avons pu observer en termes de malwares sur Apple iOS et OS X. Les techniques employées évoquent une sophistication croissante des personnes mal intentionnées qui cherchent à exploiter certaines des plateformes fixes et mobiles les plus connues au monde ». Cette découverte prouve également qu'il est possible d'utiliser un Mac comme vecteur de contaminationcontamination d'iOS, et ceci via un simple câble USB.