au sommaire

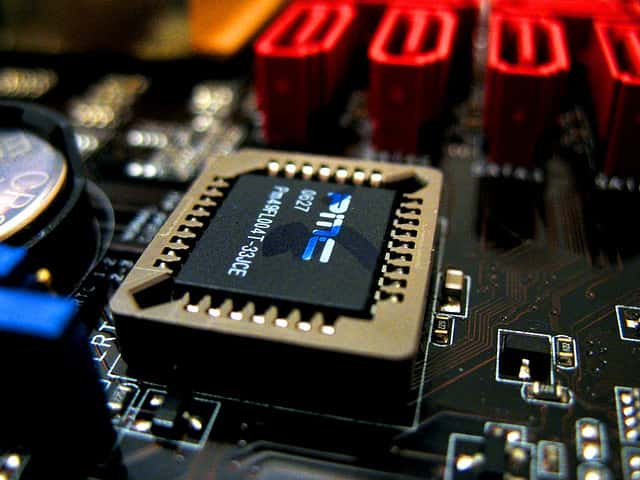

S’attaquer au Bios de l’ordinateur est une option très intéressante pour les pirates et les agences de renseignement car elle peut conférer un accès indétectable et insensible au changement de disque dur ou à la réinstallation de l’OS. © Uwe Hermann, Flickr, CC by-sa 2.0

Depuis les révélations d'Edward Snowden, on sait que l'agence de renseignement nord-américaine NSA travaille, entre autres, à des méthodes d'infection des Bios (Basic Input Output System) des ordinateurs. Corey Kallenberg et Xeno Kovah, deux chercheurs en sécurité qui viennent de fonder leur entreprise LegbaCore, ont démontré que la corruption du Bios est non seulement réalisable, mais qu'elle peut se faire en quelques minutes. Selon eux, des millions d'ordinateurs seraient concernés. Ils ont présenté leurs travaux lors de la conférence annuelleannuelle CanSecWest qui s'est tenue la semaine dernière à Toronto (Canada).

Pour faire leur démonstration, ils ont créé un logiciel malveillantlogiciel malveillant nommé LightEater afin d'obtenir des privilèges élevés en piratant le mode SMM (System Management Mode). Le SMM est un mode de fonctionnement dans les processeurs IntelIntel prévu pour un usage spécifique. Il est utilisé uniquement par le firmware du système, notamment pour la gestion d'énergieénergie ou le contrôle du matériel. Le code du SMM est chargé par le Bios dans une partie protégée de la mémoire vivemémoire vive appelée SMRAM à laquelle même les noyaux des systèmes d'exploitation n'ont pas accès. Or, la vulnérabilité du mode SMM a été démontrée depuis 2006 par le Français Loïc Duflot, actuellement ingénieur de recherche au sein de l'Agence nationale de la sécurité des systèmes d'information (ANSSI).

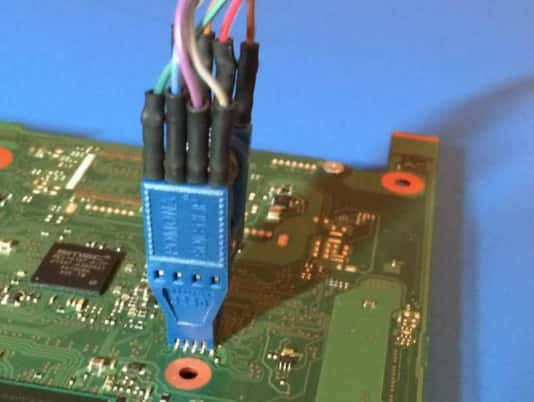

Lors de leur présentation à la CanSecWest, les deux chercheurs Corey Kallenber et Xeno Kovah ont démontré qu’il suffit de deux minutes pour implanter leur malware en se branchant physiquement sur la puce du Bios. © Corey Kallenberg, Xeno Kovah, LegbaCore

L’OS sécurisé Tails est vulnérable

Les deux experts sont parvenus à se servir du mode SMM pour flasher la puce Bios afin d'y implanterimplanter leur malware LightEater. Une présence furtive et persistante qui permet ensuite d'espionner l'ordinateur et de récupérer des données. Plus important encore, l'accès au mode SMM permet à LightEater de lire tous les éléments qui se chargent dans la mémoire de la machine, comme par exemple les clés de chiffrement qu'utilisent certains systèmes de communication sécurisés.

Ainsi, Corey Kallenberg et Xeno Kovah se sont-ils attaqués au système d'exploitation Tails qui a été notamment utilisé par Edward Snowden pour communiquer avec le journaliste Glenn Greenwald afin de lui transmettre les documents de la NSA. Cet outil est un système d'exploitation qui fonctionne à partir d'une clé USB et s'exécute dans la Ram afin de rester invulnérable même si l'ordinateur est infecté par un virus ou un malware.

Lorsque Tails est désactivé, il efface toute trace de sa présence dans la mémoire. Le souci est qu'ayant accès à la mémoire, LightEater peut récupérer les données avant qu'elles ne soient effacées. Le malware est capable de voler les clés PGPPGP que Tails utilise pour chiffrer les communications ainsi que les mots de passemots de passe. Avec cet exploit, les deux spécialistes entendent démontrer que ce type de système réputé sûr est lui aussi vulnérable au cyberespionnage.

L'autre source de préoccupation est l'ampleur des vulnérabilités potentielles présentes dans les Bios. Beaucoup de Bios partagent le même code open sourceopen source, ce qui a permis aux chercheurs de découvrir des vulnérabilités dans 80 % des ordinateurs qu'ils ont examinés, notamment des marques Dell, HPHP et Lenovo. Ils ont créé un script qui automatise le processus de recherche de ces failles. Les fabricants concernés ont été avertis et ils travaillent sur des correctifs de sécurité.

Mais les fondateurs de LegbaCore soulignent que rares sont les utilisateurs qui appliquent ces mises à jour aux Bios de leurs machines. Selon eux, toutes les vulnérabilités de Bios révélées au cours de ces deux dernières années sont encore complètement exploitables pour des attaques malveillantes. Celles-ci peuvent se dérouler de deux manières : à distance, par exemple en injectant le code via un courriel piégé ou une page InternetInternet infectée ; ou bien physiquement, si le pirate peut avoir accès à l'ordinateur.

Dans ce cas, il suffit de brancher un connecteur à la puce Bios sur la carte mèrecarte mère puis d'injecter le rootkitrootkit. Selon Kallenberg et Kovah, il ne faut pas plus de deux minutes pour réaliser l'opération. S'il était conduit par des agences de renseignement, ce type de piratage pourrait par exemple s'effectuer aux postes frontières de certains États ou dans des aéroports. Un agent pourrait prétexter la nécessité d'examiner l'ordinateur de la victime pour s'isoler quelques minutes le temps de faire la manipulation.

« L'idée est de confier cet outil à des personnes non qualifiées en leur expliquant comment ouvrir l'ordinateur, connecter le Bios puis appuyer sur le bouton démarrer. Il faut environ 50 secondes pour re-flasher la puce », expliquent les deux experts cités par ThreatPost. Ils prédisent un avenir florissant à ce type d'attaque car il offre une persistance plus importante que l'exploitation de bugsbugs informatiques qui devient de plus en plus coûteuse en temps et en ressources.

Découvrez les comparatifs et guides d'achats PC

Retrouvez tous nos articles sur la rubrique guides d'achat PC et tablette :

- Meilleurs ordinateurs Portables 2024 - Test et Comparatif

- Les 5 meilleurs ordinateurs portables 17 pouces 2024

- Meilleurs PC Portables Gamer 2024 - Test et Comparatif

- Meilleurs PC portables à moins de 400 € : lequel choisir en 2024 ?

- PC portables à moins de 500 euros : quel modèle choisir en 2024 ?

- Meilleurs PC portables à moins de 600 € : lequel choisir en 2024 ?