À l'instar de Windows, Android est devenu le système mobile de prédilection des cybercriminels, qui misent sur sa popularité (900 millions de terminaux activés selon les derniers chiffres officiels livrés lors de la conférence Google I/O) pour propager toutes sortes de logiciels malveillantslogiciels malveillants. Si l'OS de GoogleGoogle est une aubaine pour les pirates, il fait également les beaux jours des éditeurs de solutions de sécurité qui multiplient les révélations choc sur la découverte de malwares et vulnérabilités plus ou moins graves. BadNews, Obad ou encore le ransomwareransomware Android.Fakedefender sont les exemples les plus récents.

Bluebox, un éditeur jusque-là inconnu au bataillon, vient de profiter de ce climatclimat anxiogène pour s'offrir un joli coup de communication. La semaine dernière, il révélait que son équipe de spécialistes avait déniché une faille de sécurité remontant à la version 1.6 d'AndroidAndroid (sortie en septembre 2009) laquelle rendait potentiellement vulnérables 99 % des terminaux en circulation ! Concrètement, un pirate pourrait modifier le code d'un fichier APK (le format propriétaire des applicationsapplications Android) sans avoir à casser la signature cryptée de l'application. Il serait alors possible d'injecter via n'importe quelle application toute la panoplie de logiciels malveillants ou voleurs de données totalement à l'insu de l'utilisateur.

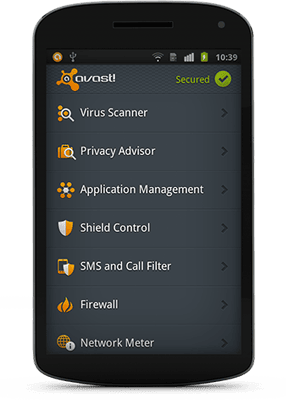

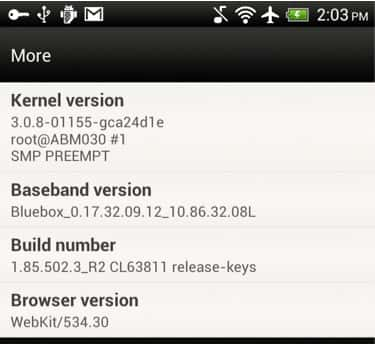

Sur cette capture d’écran réalisée à partir d’un smartphone HTC, Bluebox montre comment il a pu modifier une application afin de gagner toutes les autorisations d’accès et insérer le nom « Bluebox » dans la version Baseband utilisée. © Bluebox

Un correctif disponible depuis mars pour les smartphones

« Les implications sont énormes ! Cette vulnérabilité, présente au moins depuis la publication d'Android 1.6 (alias "Donut") pourrait toucher n'importe quel mobile Android sorti au cours de quatre dernières années, soit environ 900 millions de terminaux. Selon le type d'application, un hacker peut exploiter la vulnérabilité pour toute sorte de chose, du vol de données à la création d'un botnet mobile », écrit Bluebox dans un billet de blog au ton alarmiste. Mais dans les faits, la situation est moins inquiétante qu'il n'y paraît. Tout d'abord, il faut savoir que cette vulnérabilité a été signalée à Google depuis février. Interrogé par Futura-Sciences, la firme américaine n'a pas souhaité commenter cette actualité.

Mais selon nos informations, un correctif a été mis à disposition des constructeurs de mobiles et des opérateurs depuis le mois de mars. Une mise à jour pour les smartphones de la gamme Nexus doit arriver « prochainement ». Nous avons également appris que Samsung, le principal vendeur de smartphones Android, a intégré le correctif dans ses nouveaux appareils. Par ailleurs, Google n'aurait décelé aucune preuve de l'exploitation de cette faille de sécurité via des applications présentes sur Google Play. Il est vrai que dans la plupart des cas, ce type de menace ne concerne que les utilisateurs qui sortent des sentiers battus du magasin d'applications Android officiel pour télécharger des contenus depuis des app storestore alternatifs. De quoi faire peur à ces usagers pour les inciter à revenir au bercail ? Si la menace doit être prise au sérieux, sa portée est néanmoins à relativiser car l'utilisateur « classique » n'est pas directement exposé.