Le malware Android Exobot revient sous une nouvelle forme. Baptisé Octo, ce cheval de Troie bancaire permet à son auteur de voir l’écran de l’appareil visé et d’effectuer en temps réel des opérations bancaires frauduleuses sur le smartphone de la victime.

au sommaire

En surveillant le dark web, l'entreprise de cybersécurité ThreatFabric a découvert l'existence d'un nouveau cheval de Troie bancaire, baptisé Octo. Spécifique à AndroidAndroid, il s'agit d'une nouvelle version, plus évoluée, du cheval de Troie ExobotCompact.D, lui-même une évolution du malware Exobot découvert pour la première fois en 2016

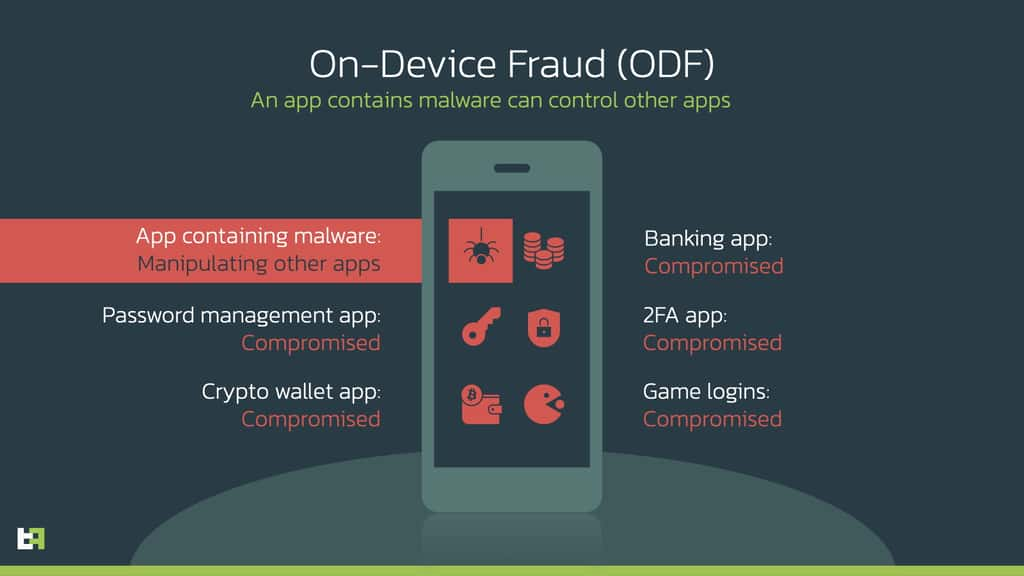

Comme la plupart des malwares bancaires, Octo peut enregistrer les frappes au clavier afin d'enregistrer mots de passe et numéros de carte bancaire. Il vise également des applicationsapplications spécifiques, notamment bancaires, où il affiche une fausse page par-dessus l'application qui demande à la victime de s'identifier. Le malware intègre aussi des fonctions pour intercepter et envoyer des SMS, bloquer les notifications d'applications spécifiques, ou encore recevoir des commandes d'un serveurserveur.

L’auteur peut commander le smartphone en temps réel

Toutefois, la nouveauté principale est que l'auteur a désormais la possibilité de prendre en main le smartphone de la victime. En plus de simplement voler les données et de les utiliser plus tard, il peut réaliser des opérations directement sur l'appareil infecté, réduisant le risque de détection. Les actions provenant de l'appareil et de l'adresse IPadresse IP habituels, elles ont moins de risques d'être signalées comme suspectes par la banque ou l'application visée.

Octo s'appuie sur la fonction AccessibilityService d'Android pour réaliser les actions à distance (cliquer, faire défiler, coller du texte...)), et la fonction MediaProjection pour afficher l'écran à raison d'une capture d'écrancapture d'écran par seconde. L'auteur pourrait même créer un script pour les effectuer automatiquement selon l'application, sans avoir à interagir directement avec l'appareil infecté. Le cheval de Troie peut également afficher un écran noir pour cacher ses actions, couper toutes les notifications et baisser la luminositéluminosité au minimum.

De fausses applications sur le Play Store

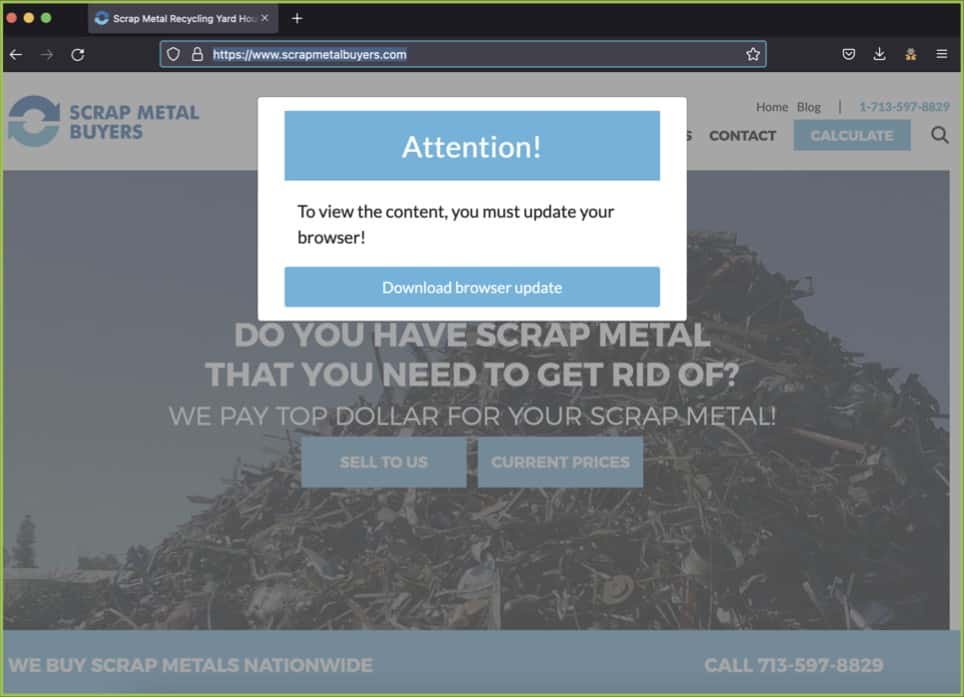

Le cheval de Troie a été distribué grâce à de fausses applications directement sur le Play Store de GoogleGoogle, qui ont été téléchargées plus de 50.000 fois. Ceux-ci ne contiennent pas le malware, mais un module (dropper) qui permet de l'installer, afin de contourner la sécurité du Play StoreStore. Pour inciter les victimes à installer une de ces applications, l'auteur a utilisé de fausses pages sur des sites infectés qui demandent de télécharger une mise à jour du navigateurnavigateur. L'une des applications pointées du doigt, et retirée depuis, est Fast Cleaner (vizeeva.fast.cleaner), qui a aussi été utilisée pour installer le malware bancaire Xenomorph. Les autres applications frauduleuses sont :

- Pocket Screencaster (com.moh.screen)

- Play Store (com.restthe71)

- Postbank Security (com.carbuildz)

- Pocket Screencaster (com.cutthousandjs)

- BAWAG PSK Security (com.frontwonder2)

- Play Store app install (com.theseeye5)

Ce genre de malware montre les limites de la double authentification, puisqu'il a accès aux comptes du smartphone et peut intercepter tout message reçu. La victime ne se rend même pas compte du problème étant donné que l'écran semble rester éteint. La seule parade est de faire très attention aux applications installées.